안랩, ‘갠드크랩’ 랜섬웨어 4.1.x 버전 암호화 차단 툴 잇달아 공개

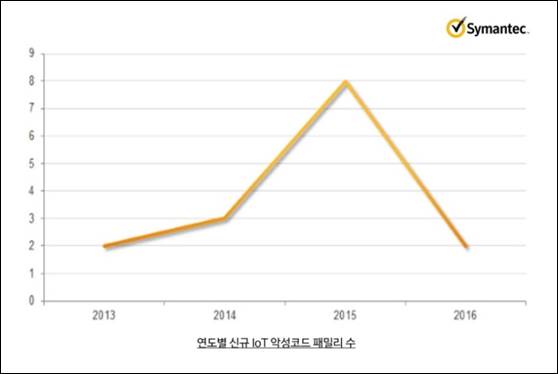

올해 초 ‘갠드크랩(GandCrab)’ 랜섬웨어가 등장한 이후 잇달아 변종이 등장하면서 기승을 부리고 있다.

갠드크랩 랜섬웨어는 파일리스 등 형태 변화뿐만 아니라 다양한 감염 방식을 이용하고 있어 사용자들의 더욱 각별한 주의가 필요하다.

안랩(대표 권치중)은 새롭게 발견한 ‘갠드크랩(GandCrab) 4.1.2 버전’으로 인한 피해 방지 일환으로 암호화 사전 차단 툴을 공개했다.

지난 13일에도 안랩은 ‘갠드크랩 4.1.1 버전’에 대한 암호화 차단 툴(http://asec.ahnlab.com/1144)을 공유한 바 있다.

안랩은 17일 ‘갠드크랩 4.1.2’ 발견 후 분석한 결과, 암호화 차단의 핵심이 되는 ‘*.lock’ 파일이 특정 경로에 존재하면 암호화를 차단할 수 있는 킬 스위치 조건을 발견했다.

안랩은 해당 분석 결과를 토대로 현재 ASEC 블로그(http://asec.ahnlab.com/1145)에서 갠드크랩 4.1.2 버전에 대한 ‘암호화 사전 차단 툴’을 제공하고 있다.

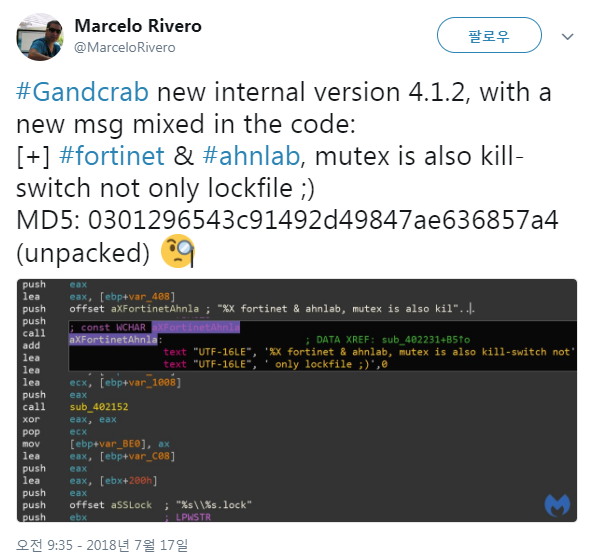

ASEC 블로그에 따르면, 갠드크랩 4.1.2 버전 악성코드에는 암호화 차단방법을 공유한 안랩과 포티넷을 조롱하는 듯한 문구가 삽입돼 있다. 또한 암호화 차단의 핵심이 되는 ‘*.lock’ 파일이름 생성 알고리즘이 복잡하게 변경됐다. 파일이름의 길이도 기존 8바이트에서 20바이트로 확장됐다.

안랩 ASEC에서는 변경된 파일이름 생성 알고리즘이 알려진 ‘Salsa20’을 일부 수정한 ‘Custom Salsa20’으로 확인, 이러한 정보를 바탕으로 새로운 암호화 차단툴을 제작했다.

사용자들은 안랩이 제공하는 ‘암호화 사전 차단 툴’을 다운로드 한 후, 오른쪽 마우스를 클릭해 ‘관리자 권한으로 실행’하면 된다. 이때 다운로드 받은 폴더 내에 ‘.lock’ 확장자를 가진 파일이 생성되면 해당 랜섬웨어에 감염되어도 파일 암호화를 사전에 차단할 수 있다.

이미 해당 랜섬웨어에 감염돼 암호화가 진행된 경우에는 암호화 사전 차단 툴을 사용해도 복호화는 불가능하다.

현재 V3 제품군에서도 갠드크랩 4.1.2를 진단 및 차단하고 있다.

이 같은 악성코드 피해를 예방하기 위해서는 ▲출처가 불분명하거나 불법 콘텐츠 파일 다운로드 금지 ▲수상한 웹사이트 접속 금지 ▲OS(운영체제), 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW등 프로그램 최신 버전 유지 및 보안 패치 적용 ▲V3 등 백신 프로그램 최신 업데이트 유지 등이 필요하다.

해당 랜섬웨어를 분석한 안랩 분석팀 최유림 주임 연구원은 “안랩에서 갠드크랩 v4.1.1 암호화 차단을 위한 툴 제공 후, 갠드크랩 v4.1.2를 새롭게 확인해 분석을 시작했다”며, “국내에 유포되는 갠드크랩 랜섬웨어는 주로 이력서나 정상 프로그램을 위장해 사용자 클릭을 유도하는 형태가 많아 사용자들의 각별한 주의가 필요하다”고 말했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network