NNSP “자산 식별하고 위협 모니터링…컨설팅으로 심층 방어까지”

운영기술(OT)과 산업제어시스템(ICS) 보안은 디지털 전환 시대를 맞으며 선택이 아닌 필수가 됐다. 산업 현장의 수많은 장비와 네트워크에 대한 사이버 공격이 더 거세졌고, 이에 맞춰 자산 관리의 필요성도 커졌다. 자산을 제대로 파악해야 방어에 나설 수 있는 것은 당연지사. 이에 현장에서는 많은 OT·ICS 자산관리 툴을 사용하고 있지만, 맞지 않는 솔루션을 선택하거나 제대로 된 전략을 세우지 못해 어려움을 겪는 경우가 발생하기도 한다.

윤삼수 NNSP 전무는 바이라인네트워크가 지난 20일 진행한 ‘OT·ICS 환경 보안 방안’ 웨비나에서 “오늘날 제조 산업 환경은 아날로그에서 디지털로 전환하는 혁신을 꾀하고 있다”며 “시설의 자산 정보를 수집하고 식별한 뒤 취약성 점검까지 이뤄져야 한다”고 말했다.

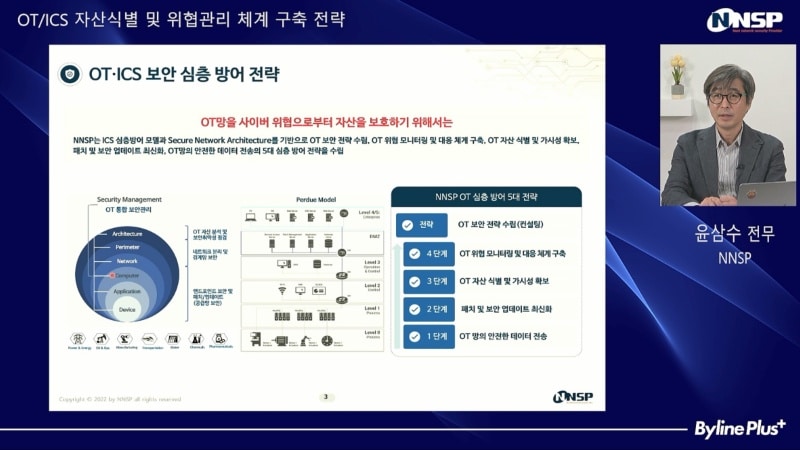

그는 사이버 위협을 리스크 관리 관점으로 접근하라고 강조했다. 심층적인 방어 전략을 꾸리고, 자산을 식별한 뒤 모니터링 체계를 구축하라는 조언이다. 특히 위협 방어 전략을 세울 때는 단계적으로 접근하라고 제안했다.

우선 OT망의 안전한 데이터 전송을 도모하고, 패치와 보안 업데이트를 최신화해야 한다. 이후에는 OT 자산을 식별하는 가시성 확보가 필요하다. 이를 통해 위협 모니터링과 대응 체계를 구축했다면 컨설팅을 통해 심층 방어 전략을 수립하라는 게 윤삼수 전무의 말이다.

그는 “우선 자산을 먼저 확인해 식별한 뒤 통합 모니터링하고 거버넌스 체계를 만들어야 한다”며 “현재 어느 단계인지를 식별하는 게 중요하다”고 말했다.

또한 윤 전무에 따르면 단숨에 자산 모두를 파악하기 보다는 작은 범위부터 시작하는 게 바람직하다. 예컨대 여러 지역에 공장이 세워진 경우가 있을 수 있다. 모든 공장의 자산을 한 번에 파악하는 게 최선이긴 하지만 현실적으로 범위가 넓기 때문에 우선 공장 단위를 나누고, 이 또한 방대할 경우 공정별로 범위를 좁혀 자산을 파악하라는 설명이다.

특히 인가되지 않거나 확인되지 않은 자산 파악에 집중해야 한다. 벤더나 운영시스템 등 유형별로 분류해 정리하면 정확한 식별이 용이하다. 또 오래된 공장이라면 필드 컨트롤 시스템이나 분산제어 시스템 등이 같은 네트워크로 묶여 있는 경우가 많은데 이를 어떻게 나눌 지도 고민해야 한다.

윤 전무는 일반적인 IT 자산 식별 솔루션들은 IP나 맥 어드레스 정도를 제공하지만, OT 환경에서는 어느 공장의 어느 공정 자산인지 세부적인 위치 파악과 함께 해당 자산이 쓰는 제어 프로토콜에 대한 식별까지 이뤄져야 한다고 강조했다. 그는 “현재 IT 자산 식별 툴이 시장에 여럿 나와 있긴 하지만, OT에 특화된 제품을 쓰는 것이 효과적”이라며 “실제 컨설턴트가 현장을 방문해 식별할 경우 자산을 더 정교하게 확인할 수 있다”고 말했다.

NNSP의 ‘nNetNDR’은 이와 같은 OT 자산의 식별과 이상징후 예측 및 진단, 위협 모니터링을 제공하는 솔루션이다. 다른 OT 보안 솔루션이나 보안정보 이벤트관리(SIEM) 등의 보안 관제와도 연동되는 것이 특징이다. 무엇보다 국산 OT 장비 프로토콜을 지원하는 것은 nNetNDR의 큰 장점이다. 고객사에서 요청하는 특수 프로토콜 또한 패킷을 분석해 반영해준다는 게 윤 전무의 설명이다.

윤 전무는 “다른 제품의 경우 국내 OT 장비 프로토콜을 지원하지 못하는 경향이 있다”며 “국내외 비표준 프로토콜도 적용할 수 있도록 지원한다”고 말했다. 그러면서 “이것이 가능한 것은 국내에서 유일한 OT·ICS 보안 전문 연구개발 센터를 보유했기 때문”이라고 덧붙였다.

nNetNDR은 자산 인벤토리와 프로토콜에 대한 실시간 모니터링 결과와 위협탐지 데이터를 대시보드로 보여준다. 패킷을 심층적으로 체크해 자산을 분석하고 통신 패턴과 애플리케이션 흐름에 대한 인벤토리를 제공한다. 소프트웨어 취약점에 대한 고유 표기인 CVE와 연계해 위협 정보를 알려주고, 악성코드 탐지도 가능하다. 보안 정책에 따른 시스템 행위를 학습해 화이트리스트도 구성해준다. 이를 통해 보안정책에서 벗어나는 이상징후를 발견해 대응에 나설 수 있다.

윤 전무는 올바른 보안 위협 모니터링에 대한 팁도 전했다. 장비가 수행하는 명령이 어떤 시간대에 주로 이뤄지는지 추이를 확인하라는 것. 그는 “보통은 정해진 시간대에 명령이 내려지기 마련”이라며 “하지만 평소와 다른 시간에 내려지는 명령은 사이버 공격자가 수행했을 개연성이 높아 예의주시해야 할 포인트”라고 강조했다.

글. 바이라인네트워크

<이진호 기자>jhlee26@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537