‘절대 신뢰하지 말고 항상 검증하라’ 제로트러스트 보안 원칙 5가지

‘제로트러스트(ZeroTrust)’가 디지털 전환이 가속화되며 변화하는 환경에서 최적의 사이버보안 원칙이자 보안모델로 부상, 자리매김하고 있다.

모바일과 클라우드 확산으로 조직 내·외부 네트워크 경계가 허물어지고 기업의 업무환경도 원격·재택근무를 포함한 하이브리드 방식이 활발히 채택되면서, 제로트러스트는 점점 더 중요성이 강조되고 있다. 기업 내에 안전한 경계를 구축해 놓고 내부 네트워크 안에 있는 모든 것은 안전하다고 여겼던 전통적인 보안 방식에 한계가 노출될 수박에 없는 환경이 됐다는 점에서 IT·보안 업계와 보안 전문가들이 모두 공감하는 상황이다.

지난 6일(현지시간) 개막해 9일 막을 내린 사이버보안 분야 최대 컨퍼런스이자 전시회 ‘RSA컨퍼런스(RSAC)2022’에서도 많은 보안 기업들이 ‘제로트러스트’ 구현을 지원하는 보안 기술과 제품을 선보였다. RSAC2022 기조연설에서도 “지금은 제로트러스트 시대”라는 표현이 나온 것을 비롯해 연사들이 ‘제로트러스트’ 보안 모델을 잇달아 언급했다.

제로트러스트는 그 자체로 기술이 아니고, 하나의 보안 솔루션으로 구현될 수 없다. 최신 보안 모델이자 아키텍처라 할 수 있다. ‘제로트러스트 네트워크 액세스(ZTNA)’로 제로트러스트 환경을 지원하는 포티넷은 최근 공식 블로그를 통해 이와 관련한 5가지 원칙을 제시했다.

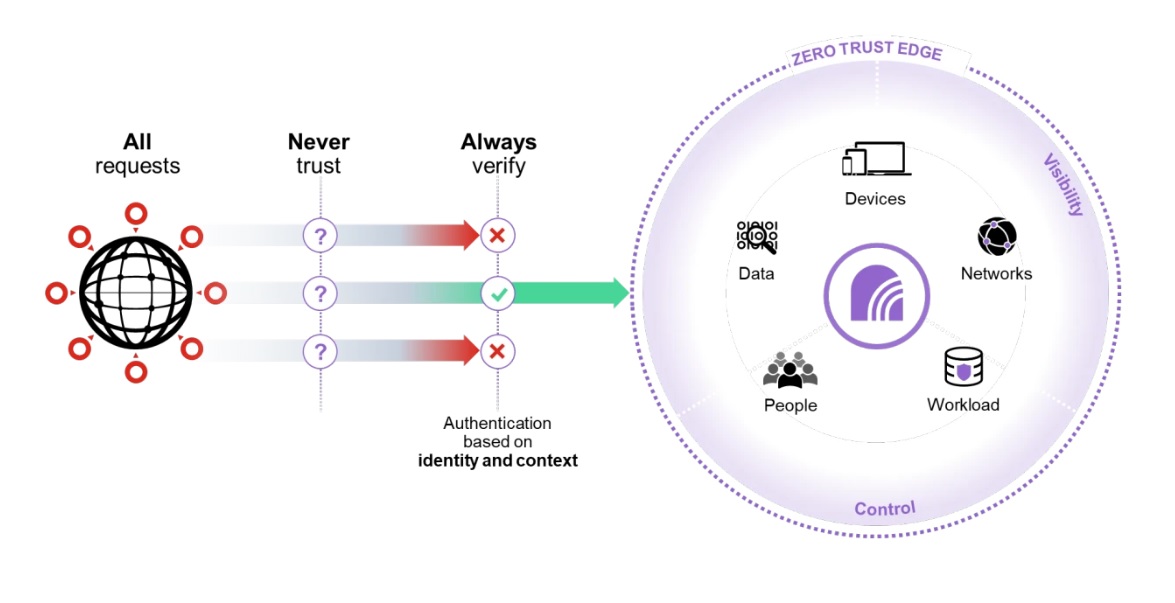

이에 따르면, 5가지 ZTNA 원칙은 ▲‘절대 신뢰하지 말고 항상 검증하라(Never Trust, Always Verify)’ ▲‘사용자 식별과 디바이스 검증(Identify users, validate devices)’ ▲‘적절한 정도의 액세스를 통한 보안(Secure just enough access)’ ▲‘지속적인 상태 재평가(Continuous posture re-evaluation)’ ▲‘위치 독립성(Location independent)’이다.

기업 네트워크와 애플리케이션에 접속하는 사용자나 연결하려는 기기가 안전하고 믿을만하다고 인식하면 안되고, 접속 권한을 부여하기 전에 반드시 검증하라는 의미다. 권한을 제공할 때도 각 사용자별로 필요한 작업을 수행할 수 있는 정도로 한정해 제공하고, 지속적인 변화관리로 사용자와 기기의 상태가 변경될 경우 권한도 바꿔야 한다는 것이다. 또 ZTNA를 지원할 때에는 사용자가 조직 내외부에 있건 관계없이 동일한 방식과 수준으로 이뤄져야 한다는 점도 강조했다.

포티넷은 “디지털 혁신, 클라우드로의 이전, 장소에 구애 받지 않는 근무 환경 등과 같은 빠른 변화는 조직에는 보안 위험을, 사용자에게는 복잡성을 가중시켰다”면서 “이러한 문제를 해결하고 제로트러스트 필요성을 충족하기 위해 포티넷 ZTNA는 사용자에게 간단하고 직관적인 방식으로 제공되는 강력한 컨텍스트 인식 보안으로 도움을 줄 수 있다”고 강조했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537