“멀티클라우드 환경, CSPM으로 보안 점검 필수”

이 기사는 바이라인플러스가 주최한 웨비나 ‘클라우드 네이티브 보안과 SASE(Secure Access Service Edge)’의 ‘가장 흔하게 하는 실수! 클라우드 보안 취약성 TOP3’ 세션을 정리한 기사입니다.

많은 기업들의 정보기술(IT) 전략이 클라우드 중심으로 수립되면서 크고 작은 클라우드 보안 사고는 끊임없이 발생하고 있다. 그럼에도 클라우드를 통한 편리성, 무한에 가까운 규모의 확장성을 고려하면 보안 사고에도 불구하고 클라우드 활용 비중은 점점 더 높아질 것으로 전망된다. 따라서 클라우드 활용 비중을 확대하면서 증가하는 클라우드 보안 위협을 예측하고 대비하는 것은 기업의 IT 전략에 있어 매우 중요하다.

예전엔 기업이 서버를 사서 직접 운영하는 방식이었지만 지금은 클라우드 서비스라는 자원을 임대해서 쓰다보니 책임이 분산돼 있는데 대부분의 보안 기관들은 클라우드 보안 사고의 대부분이 사용자 실수, 구성 오류, 미흡한 취약점 관리 등 사용자로 인해 발생하고 있다고 지적한다. 가트너는 “2023년까지 최소 99%의 클라우드 보안 실패는 고객사 잘못에 의한 것”이라고 추정하고 있기도 하다.

곽규복 LG CNS 보안기술전략팀장 역시 이 점을 지목하면서 고객사들이 가장 흔하게 하는 실수가 무엇인지, 클라우드 보안 취약성 톱(TOP)3는 무엇인지를 분석했다. 곽 팀장에 따르면, 클라우드 보안은 ▲데이터 보안 ▲워크로드 보안 ▲가상네트워크 보안 ▲가상환경 관리 보안 등으로 나눌 수 있는데, 이 가운데 가상환경 관리 보안은 아예 새롭게 대두된 분야다. 따라서 보안 설정에 대한 안전성 점검이 중요하다고 강조했다.

곽 팀장은 “보안 설정은 각 클라우드서비스제공자(CSP)가 직접 제공하기도 하지만 인터넷 보안센터(CIS) 벤치마크 등 참고할 수 있는 자료도 많다”고 했다. CIS 벤치마크는 시스템을 안전하게 구성하는 데 유용한 구성 기준과 모범 사례를 모아 놓은 것이다. 곽 팀장은 여기에 각각의 체크 리스트들이 잘 나와 있으니 참고할 것을 권했다.

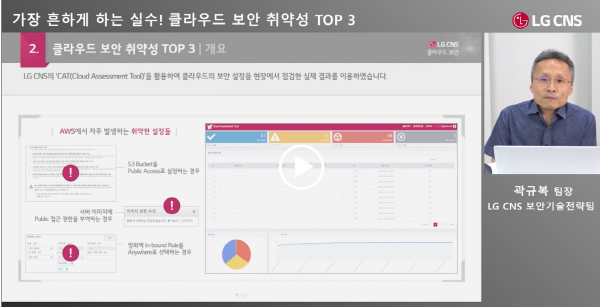

LG CNS가 자체 CAT(Cloud Assessment Tool)를 활용, 클라우드 보안 설정을 현장에서 실제 점검한 결과에 따르면 대개의 보안 문제는 아마존웹서비스(AWS) 서비스 계정에서 나타났다. 이는 리소스 개수에 비례해 취약점이 발견되기 때문이란 설명이다. 마이크로소프트(MS)의 애저(Azure)는 방화벽 문제가 대부분이었는데 서비스 생성 후 방치되는 경우가 많았다고 한다.

곽 팀장은 이같은 사례 분석 이후 ▲가상네트워크 접근 통제 ▲스토리지 암호화 ▲스토리지 외부 접근 차단 등이 필요하다고 강조했는데, 우선 가상네트워크 접근 통제에 있어 AWS는 네트워크접근통제리스트(NACL)과 시큐리티 그룹(Security Group)으로 네트워크 접근 통제를 구현하고 있다. 곽 팀장은 “네트워크 접근 통제는 단위 구간의 접근 통제도 중요하지만 전체 서비스 관점에서 다양한 층위(layer)로 역할에 맞게 구성해야 최대 효과를 발휘할 수 있다”고 설명했다. 스토리지 암호화를 하지 않으면, 마치 비밀번호를 설정하지 않아 해커에게 문을 열어주는 꼴이란 지적이다.

점차 멀티 클라우드 환경이 되어가고 있는 지금은 서드파티 보안 솔루션 중 클라우드 보안 형상관리(Cloud Security Posture Management, CSPM)를 이용해 클라우드 보안 상태를 점검, 모니터하는 것이 대세가 되고 있다고도 했다.

가트너는 CSPM을 “컴플라이언스 또는 기업 보안 정책에 따라 클라우드 인프라의 위험요소를 예방, 탐지 대응 및 예측해 클라우드 위험을 지속적으로 관리하는 솔루션”이라고 정의하고 있다.

글. 바이라인네트워크

<김윤경 선임기자> s914@byline.network