스마트한 리테일 환경을 위한 VM웨어 카본블랙 보안 고도화

※본 기사는 리테일&로지스 테크 컨퍼런스 2021 발표 내용을 정리한 것입니다.

VM웨어 카본블랙은 엔드포인트 보안을 통해 다른 보안 방식과 근본적으로 전략을 다른 제공한다. 지능형 ATP 공격과 신종·변종 랜섬웨어, 파일리스 공격으로부터 안전하게 엔드포인트를 보호하는 차세대 백신, 보안 위협 인텔리전스 기반으로 한 위협 대응, 행위 기반 차단, 침해사고 조사, 비정상 행위 실시간 조치가 가능한 툴을 제공한다.

리테일 사업 보안 피해 사례

코로나19로 인해 2020년 기업환경에 큰 변화가 있었다. 그중에서도 리테일 산업은 다양한 변화를 이루고 규모 또한 증가했다. 이 상황 ‘Remote First’ 키워드로 부른다. 이 환경에서는 재택근무, 클라우드 서비스, 다양한 디바이스 사용 증가 등의 트렌드가 나타났다. 공격자들은 이런 상황에 맞춰 사이버 공격을 늘리고 있는 상황이다.

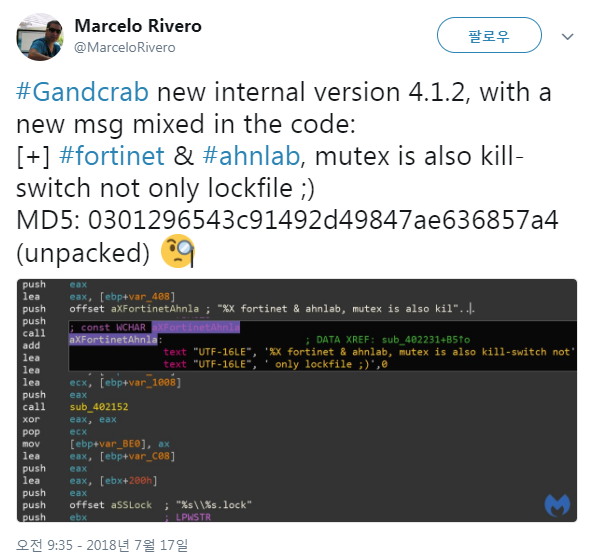

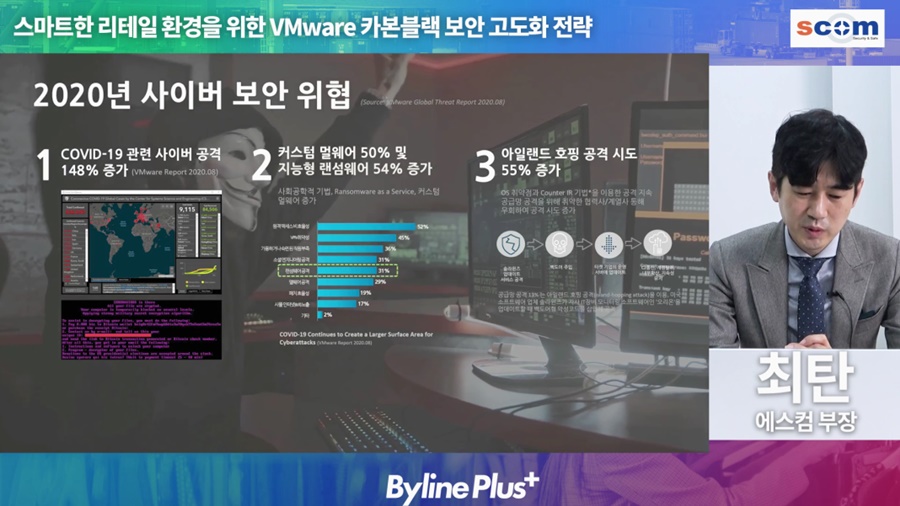

2020년에는 코로나19 관련 사이버 공격이 148% 증가했으며, 커스텀 멀웨어 50%, 지능형 랜섬웨어는 54% 증가했다. 아일랜드 호핑 공격 시도 역시 55% 증가했다.

VM웨어 카본블랙의 2021년 사이버 보안 전망에 따르면, 2021년에는 랜섬웨어 공격이 점점 정교화되고 있다. 랜섬웨어는 기업화된 공격 형태로 진화하고 있으며, 백도어 기능을 사용하거나 정보유출 사실을 공개해서 기업의 신뢰도를 떨어뜨리는 2차 협박까지 이르고 있다. 보안 도구 비활성화나 보안 제품을 우회하는 카운터 IR 기법도 활용되고 있다. 또한, 큰 기업에서 상대적으로 취약한 협력사나 계열사를 통한 우회 공격 시도(아일랜드 호핑)도 늘고 있다.

2020년 2분기, 실제로 리테일과 제조 관련 공격이 타 산업에 비해 매우 많이 늘어났으며, 자료 유출이나 랜섬웨어 공격 등도 자주 볼 수 있다. 아래는 실제로 침해 대응을 한 사례 두가지다.

피해를 입은 A사의 경우 랜섬웨어에 감염됐고 에스컴은 EDR을 통해 대응했다. 다수의 윈도우 서버가 감염돼 있는 상태였는데, 센서를 설치해 상황을 파악했다. 우선 해당 랜섬웨어가 더 이상 실행되지 않도록 차단했다. 파악해본 결과 AD 서버를 통해 백도어를 심어 다수의 서버에 악성코드를 내리는 스케줄 작업이 돼 있어서 이 부분을 대처했다.

B사의 경우 웹 서버가 느려지는 현상을 발견해 대고객 서비스에 차질을 겪고 있었다. EDR을 설치해 상황을 파악했는데, 해당 웹 서버에는 암호화폐 채굴 프로그램이 설치돼 있었다. 이 악성코드는 프로세스 모니터링을 시행하면 자동으로 채굴프로그램을 종료하도록 설정돼 있었다. 따라서 보안 관리자들이 현황분석을 하기 어려운 상태였다. 카본블랙은 모든 로그를 수집하므로 찾아낼 수 있었으며 해당 악성코드를 차단할 수 있었다고 한다.

이 공격에서 보이는 맹점은 두가지다. 최탄 에스컴 부장은 “이미 EDR 솔루션이 있었다면 악성코드가 심어질 때 공격을 탐지하고 차단할 수 있었을 것이다”라고 설명했다. 또한, “침해사고 발생 이후 대응을 위한 EDR 솔루션이 없었다면 빠른 원인 파악 및 대응이 불가능하고 추가 피해가 발생했을 것”이라며 EDR의 필요성에 대해 언급했다.

EDR은 무엇인가

해커들은 단순하게 공격하지 않는다. 피싱이나 취약점 공격을 통해 침투하고 각종 보안 솔루션들을 우회해 침투한다. 침투하고 나면 어떤 데이터가 유효한지 파악하고, 침투 사실을 숨길만큼 발전해 있다. 실제 침해에 성공해 피해를 입히더라도 접속을 끊지 않고 내부에 잔류해 다음 침해를 노린다. 따라서 공격자들의 이상 행위를 빠르게 알 수 있다면 실제 침해 전에 파악할 수 있으며, 여러 단계에서 공격을 막을 기회를 얻을 수 있다.

공격자 입장에서는 “어떻게 하면 자신의 행위를 노출시키지 않고 보안 솔루션을 우회할 것인가”, ”어떻게 해야 더 큰 이익을 얻을 수 있을 것인가”가 관건이다. EDR(Endpoint Detection&Response)은 이 세가지에 모두 대응하는 솔루션이다.

EDR은 탐지를 가장 우선으로 하며, 그에 따른 빠른 대응을 할 수 있도록 한다.

사이버 공격은 여러 가지 방법이 있다. 우선 공격자가 피싱을 통해 내부 침투 후 보안 솔루션을 무력화하는 방법이 있다. EDR은 공격자가 어떻게 공격을 시도하고, 공격을 통해 어떤 일이 벌어진지를 보여줄 수 있다. 이러한 현황 파악은 프로세스 트리를 통해 확인할 수 있다. 또한 이 공격이 어떻게 시작되었는지도 확인할 수 있다. 이러한 프로세스 가시화의 경우 실제 침해를 입은지, 어떻게 내부에 들어와서 성공한 건지를 쉽게 파악할 수 있다.

악성코드가 정상적인 시스템 파일로 위장하는 공격의 경우 EDR은 파일의 정확한 서명 정보 및 메타데이터를 제공해 공격자가 위장하는 파일들을 검출해낸다. 또한, 필터링 없는 모든 로그를 저장하므로 해당 파일이 언제 어떻게 내부로 들어왔는지를 파악할 수 있다. 공격자는 공격을 최대한 정상행위로 위장하므로 필터링해서 로그를 저장할 경우 필요한 로그가 저장되지 않을 수 있다. 이 경우 추후 대응이나 분석에서 현황 파악이 어렵다.

공격자가 한대의 PC를 감염시킨 후 내부 다른 PC를 감염시키는 경우 EDR은 침해 PC가 내부에 확산하는 것을 막을 수 있다. 이후 실시간으로 공격을 파악하고 대응할 수 있다. 침해 PC가 발생했을 때 해당 PC를 격리하고 실행을 차단하는 것이 최선의 방법이다. 기하급수적으로 늘어나는 피해를 줄이기 위해 특성 프로세스를 종료하거나 후에 다시 실행되는 것을 방지하며, 메모리 점프를 획득하는 2차 정밀 분석 자료를 수집할 수 있다. EDR 솔루션과의 네트워크 통신을 유지하고 모든 네트워크를 격리한 상태에서도 분석할 수 있다.

VM웨어 카본블랙 특장점

카본블랙 엔드포인트 솔루션은 다양한 라인업을 갖추고 있다. 이중 기사에서 다룰 것은 EDR 전용 솔루션과 차세대 백신 솔루션이다. 두 제품 모두 EDR을 제공한다.

EDR 도입 시 효과를 끌어내기 위해 중요한 부분이 있다. 데이터 수집이다. 포렌식 수준으로 모든 데이터를 수집하지 않으면 EDR을 도입할 이유가 없다. 따라서 데이터는 필터링 없이 수집·저장해야 한다.

이렇게 수집된 데이터가 정보화되려면 많은 지표가 있어야 한다. 그러나 이것을 정보로 만들기 위해서는 시간과 인력 등 많은 리소스를 필요로 한다. 카본블랙은 실시간 위협 인텔리전스를 다양하게 보유하고 매핑해 침해 또는 위협 정보를 제공한다. 빠른 시간 안에 컨텍스트 기반 위협 대응을 가능하게 한다. 또한 자체 분석 툴과 외부의 공신력 있는 인텔리전스를 포함한다. 17개 이상의 보안 인텔리전스를 무료로 제공하고 있다.

공격행위가 위협 인텔리전스와 실시간 매핑되면 쉽게 위협 정보를 확인할 수 있다. 어떤 위협 인텔리전스에 매핑됐고, 어떤 공격 단계인지, 어떤 공격기법이 사용됐는지 파악 가능하다.

공격자들은 단순하게 공격하지 않는다. 위장한 공격을 주로 하며, 따라서 프로세스 트리 파악이 없다면 많은 시간이 든다. 침해 경로를 시각화해 언제 어떻게 침투했는지, 얼마나 피해를 입었는지 정확하게 파악하는 것이 좋다. 카본블랙은 이것을 가능케 한다.

만약 악성코드가 유입되면 근본 원인, 공격 방법, 악성 행위 들을 한눈에 파악할 수 있도록 가시성을 파악한다. 신속한 탐지와 대응을 위해 프로세스를 정확하게 탐지하고 위협정보를 파악한다.

여기에 그치지 않고 숨어있는 위협정보를 찾기 위해 전수조사를 할 수 있다. 간단한 실행만으로 가능하며 기존의 수집 데이터에도 적용해 검색할 수 있다. 만약 워치리스트를 등록하면 동일한 공격이 실행될 때 공격을 탐지할 수 있다.

또한, 내부적으로 실행되는 비인가 애플리케이션과 악성코드 실행을 차단할 수 있다.

위협을 방지하는 목적과 더불어 컴플라이언스 측면에서도 관리 가능하다.

카본블랙이 제공하는 원격 대응 툴(Live Response)을 사용하면 엔드포인트가 서버와 직접 연결되며, 실시간 대응이 가능한 기능을 제공한다. 악성 파일을 종료하거나 파일을 다운로드·업로드하거나 메모리 덤프를 실행하는 등 다양한 분석 기능을 제공한다.

크롬 브라우저에서 많이 사용하는 익스텐션을 조회할 수 있으며 삭제 조치할 수 있다. VPN 등의 내부 보안 정책 우회 익스텐션을 제재할 수 있다.

카본블랙은 위혐 식별을 위한 실시간 라이브 쿼리도 제공한다. 이미 만들어진 90개 이상의 OS 쿼리를 제공하며, IT 하이진, 보안 취약점 관리, 위협 헌팅, 컴플라이언스 등의 기능을 활용할 수 있다.

OS 쿼리의 예를 들어보면, 각 엔드포인트에 설치된 프로그램 설치를 전부 조사할 수 있다. 프로그램의 버전까지 모두 확인할 수 있다.

윈도우 업데이트와 보안 패치의 버전 역시 확인할 수 있으며, 내부 취약점이나 보안 인프라 등을 확인할 수 있다.

카본블랙 차세대 백신에는 행위기반 차세대 백신(NGAV) 엔진도 포함돼 있다. 기존에 알려진 악성코드 외에도 비정상적인 파일 행위도 예방 가능하다. 악성코드 내부 유입 시 실행 전 단계와 실행 단계에서의 차단을 가능케 한다.

행위기반 랜섬웨어 차단 엔진을 보유하고 있다. 이미 알려진 랜섬웨어를 포함해 신규 랜섬웨어까지 행위기반 엔진으로 차단한다. 랜섬웨어뿐 아니라 파일리스 공격(멀웨어가 없는 공격)도 차단 가능하다. 최근 위협 인텔리전스로 많이 활용되는 마이터 공격도 포함된다.

파일리스 공격 시 공격자는 인코딩된 형태로 공격하는 경우가 많다. 인코딩된 공격 구문을 디코딩해 실제 공격에 사용된 명령어를 바로 탐지해낼 수 있다.

사내 SIEM이나 SOAR를 운영할 경우 보안 프로세스를 자동화해 사용할 수 있도록 보안 인프라와 유연한 연동을 제공한다. 앱 컨트롤의 경우 화이트리스트 기반으로 앱 컨트롤을 가능케 한다.

우리에게 필요한 솔루션

그렇다면 EDR과 NGAV 중 엔드포인트 강화를 위해서는 어떤 솔루션을 도입하는 것이 좋을까.

솔루션을 정확히 파악 후 투자 시 효율적으로 운영 가능한 솔루션을 사용하는 것이 좋다.

NGAV(차세대 백신 솔루션)은 EDR을 포함하고 있고 보다 많은 공격을 차단할 수 있다. 기존의 공격 외에도 알려지지 않은 공격 차단이 가능하다. 기존 백신의 한계인 행위기반 공격과 랜섬웨어 역시 방어 가능하다. EDR을 포함하고 있으므로 침해 목록과 대응까지 할 수 있다. 전문가 수준의 인력이 아니더라도 운영 가능하며 많은 리소스가 필요하지 않다.

EDR 제품의 경우 SOC나 침해 대응 등이 별도로 운영되는 기업이 사용하는 게 좋다. 엔드포인트의 모든 데이터를 수집할 수 있으므로 이 데이터를 가시화해 제공할 수 있다. 침해 대응과 위협 사냥이 가능하며, 17개 이상의 위협 인텔리전스를 제공한다. 기존에 사용하는 내부 IOC에도 연동해서 웹 분석에 사용할 수 있다.

글. 바이라인네트워크

<이종철 기자> jude@byline.network