증가하는 리눅스 위협, 백신만으론 부족하다

보안업체 트렌드마이크로에 따르면, 2017년 리눅스 운영체제(OS)를 노린 악성코드가 2만5000개 넘게 발견됐다. 올해 상반기에만 이미 1만5000개를 넘었다. 지난 한 해 동안 발견된 리눅스 커널 취약점만도 453개에 달한다.

W3Tech 집계에 따르면, 사용 중인 웹서버 가운데 유닉스/리눅스 서버 비중은 67.1%다. 전체 유닉스 계열 서버 중 리눅스 서버는 절반 이상이다.

리눅스 서버 사용이 늘어나면서 사이버공격도 증가하고 있다. 더욱이 리눅스 서버는 취약점이 발견되더라도 가용성 문제나 업무 리소스 부족으로 업데이트가 제때 이뤄지지 않고 있다. 백신이나 침입방지시스템(IPS) 등 보안대책도 미비한 경우가 많다.

지난해 6월 10일 웹호스팅 기업인 인터넷나야나에서는 운영 중인 서버 153대가 리눅스 기반 랜섬웨어에 감염돼 3400여 고객 웹사이트가 연쇄 피해를 입었다. 암호화 해제 키를 받는 대가로 13억원의 막대한 비용을 지불해야 한다.

공교롭게도 이 사태가 발생했던 시점에 리눅스 악성코드는 크게 급증했다. 사고가 발생하기 직전인 지난해 5월 발견된 리눅스 악성코드는 3856개, 6월에는 5721개다.

최근에는 오래된 취약점을 이용, 쉘 스크립트를 다운로드한 뒤 실행해 리눅스 웹서버 자원을 암호화폐 채굴에 이용하는 사례도 발생하고 있다.

리눅스 보안대책은 이제 필수다. 그리고 백신을 사용하는 것만으로는 부족하다.

ISMS 기준 충족하는 보안 항목 : 백신, 호스트 기반 방화벽·침입방지

현재 정보보호관리체계(ISMS) 인증 항목에서도 ‘공개서버 보안’을 적용할 것을 요구하고 있다. 웹사이트 등에 정보를 공개하는 경우 정보 수집, 저장, 공개에 따른 허가 및 게시절차를 수립하고 공개서버에 대한 물리적, 기술적 보호대책을 수립해야 한다고 명시돼 있다.

리눅스 서버 보안을 위해서는 운영체제(OS) 패치를 정기적으로 적용해야 하는 것은 물론, 악성코드로부터 시스템을 보호하기 위한 대책이 필요하다. 취약점 점검과 네트워크에 대한 비인가 접근통제 정책도 운영해야 한다. 이같은 내용은 ISMS 준수를 위한 필수요건이기도 하다.

보안업체인 트렌드마이크로는 통합 서버보안 제품인 ‘딥시큐리티’에서 제공하는 실시간 리눅스 백신, 호스트 기반 방화벽과 침입방지 기능을 제공해 이같은 요건을 충족할 수 있도록 제공한다.

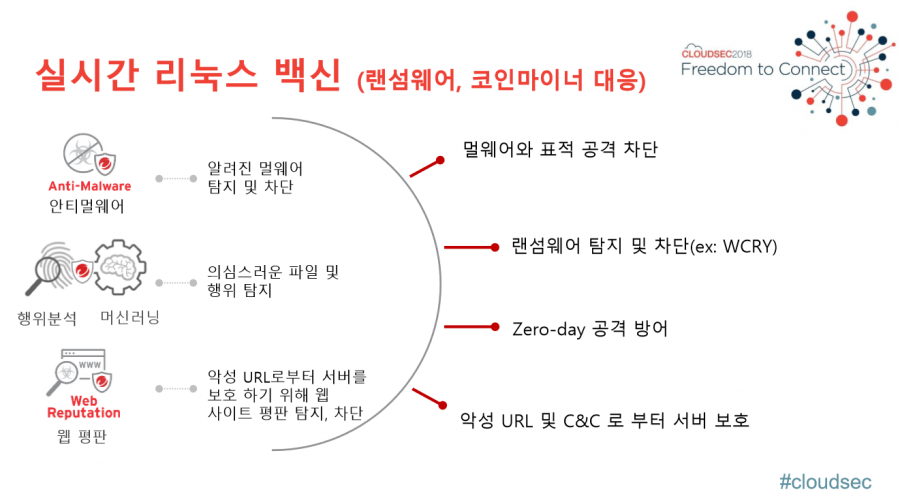

서버를 감염시키려는 악성코드 실시간 탐지, 차단 기능을 제공하는 리눅스 백신은 시그니처 기반의 알려진 위협 탐지·차단은 물론 행위분석, 머신러닝 기능을 활용해 의심스러운 파일과 행위까지 탐지해 알려지지 않은 제로데이 위협에 대처할 수 있는 기능을 탑재했다. 웹 평판 기능도 제공해 악성URL과 명령제어(C&C) 통신을 차단할 수 있다. 이같은 기능이 있어야 랜섬웨어와 서버를 암호화폐 채굴에 이용하는 크립토마이너에 대응할 수 있다는 게 트렌드마이크로의 설명이다.

서버를 감염시키려는 악성코드 실시간 탐지, 차단 기능을 제공하는 리눅스 백신은 시그니처 기반의 알려진 위협 탐지·차단은 물론 행위분석, 머신러닝 기능을 활용해 의심스러운 파일과 행위까지 탐지해 알려지지 않은 제로데이 위협에 대처할 수 있는 기능을 탑재했다. 웹 평판 기능도 제공해 악성URL과 명령제어(C&C) 통신을 차단할 수 있다. 이같은 기능이 있어야 랜섬웨어와 서버를 암호화폐 채굴에 이용하는 크립토마이너에 대응할 수 있다는 게 트렌드마이크로의 설명이다.

CPU 사용량 설정, 버전과 실시간 감시 기능 지원 여부 확인해야

트렌드마이크로는 이밖에도 리눅스 백신이 제공해야 하는 기능으로 ‘CPU 사용량을 제한하는 옵션’이 필요하다고 지적했다.

윤명익 한국트렌드마이크로 부장은 “CPU 허용치나 임계치를 설정할 수 있어야 시스템 과부하를 통제하면서 악성코드를 탐지·차단할 수 있어야 한다. 다만 리소스 사용량을 낮춰 설정할 경우 검사에 오랜 시간이 걸릴 수 있어 적정치를 설정해야 한다”고 말했다.

또 리눅스 배포판과 커널버전을 얼마나 광범위하게 지원하는지도 중요하다고 강조했다. “리눅스 배포판 버전과 커널 종류가 많아 백신이 현재 사용하는 버전에 대한 실시간 감시 기능을 지원하는지 확인해야 한다. 커널후킹모듈을 지원해야 하는데 시중에 판매되는 리눅스 백신 중에서는 실시간 감시를 지원하지 않는 백신도 있다. 만일 리눅스 버전 커널버전을 지원하지 않은 백신을 도입할 경우 사용중인 리눅스를 다 업그레이드해야 할 수도 있기 때문에 배보다 배꼽이 더 큰 상황에 처할 수도 있다”고 지적했다.

호스트 기반 방화벽은 양방향 스테이트풀 인스펙션(Stateful Inspection) 방화벽 기능을 통해 네트워크 트래픽을 제어한다. 서버 간 접근제어를 통해 불필요한 네트워크 트래픽을 차단한다.

사내 네트워크에서 감염 단말에 의한 사내 네트워크 서버로의 통신을 막기에는 한계가 있어 호스트 기반 방화벽이 필요하다는 게 트렌드마이크로의 얘기다.

방화벽은 프로토콜(TCP, UDP, ICMP 등), 소스와 목적지(IP·MAC 주소, 포트 등), 프레임(IR·ARP 등), TCP 헤더 플래그(SYN, ACK, FIN, PSH 등) 등 다양한 룰을 적용할 수 있는 솔루션을 선택하는 것이 중요하다.

방화벽은 프로토콜(TCP, UDP, ICMP 등), 소스와 목적지(IP·MAC 주소, 포트 등), 프레임(IR·ARP 등), TCP 헤더 플래그(SYN, ACK, FIN, PSH 등) 등 다양한 룰을 적용할 수 있는 솔루션을 선택하는 것이 중요하다.

호스트 기반 침입방지 기능은 들고나는 모든 트래픽을 분석해 공격 패킷을 탐지하고 차단한다. 표준 프로토콜을 따르지 않는 트래픽을 탐지·차단하며, 애플리케이션 사용을 탐지·차단하는 규칙도 제공한다. 크로스사이트 스크립팅(XSS), SQL 인젝션(Injection) 등 일부 기본적인 웹 애플리케이션 취약점 공격으로부터 보호하는 기능도 제공한다.

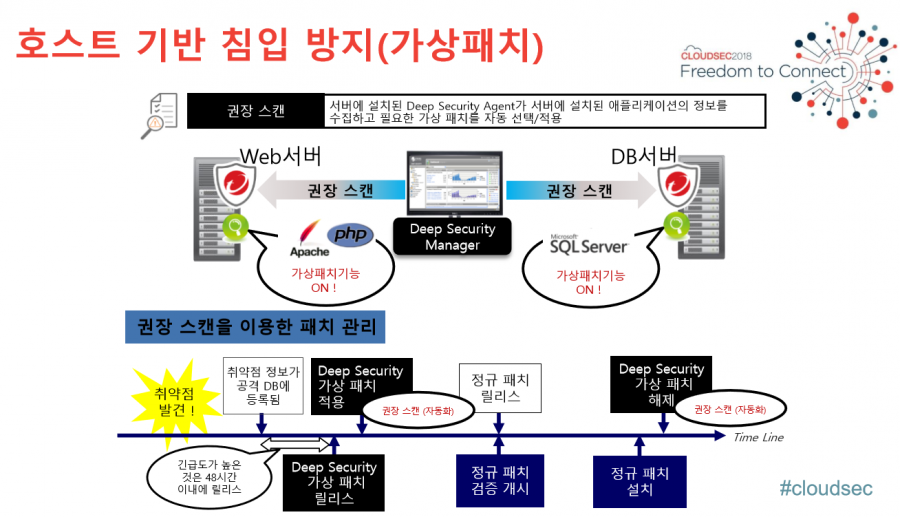

트렌드마이크로는 가상패치 기능으로 패치가 이뤄지지 않은 취약점을 활용한 공격으로부터 시스템을 보호하는 기능도 제공한다. 웹·DB 서버에 설치된 ‘딥시큐리티 에이전트(DSA)’가 자동으로 OS와 애플리케이션의 취약점을 검사(Scan)해 방어 룰을 적용한다.

윤 부장은 “가상패치를 적용하면 발견된 취약점에 대한 정규 패치가 발표되기 전에도 마치 패치한 것처럼 취약점 공격이 방어되는 효과를 얻을 수 있다. 가상패치는 정규패치를 긴급히 적용할 필요가 있을 때 이 패치가 서버 운영에 영향을 미치는 것은 없는지 여유롭게 테스트해볼 수 있도록 제공하기도 한다. 유지관리서비스가 중단된(EOS)된 제품의 경우에도 가상패치를 통해 공격을 방어할 수 있어 효과적”이라고 강조했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537