리눅스 봇넷 기반 디도스 공격 증가…감시 카메라·프린터 복합기 악용

리눅스 기반 봇넷(BotNet)을 이용한 분산서비스거부(DDoS, 디도스) 공격이 크게 증가한 것으로 나타났다.

영상감시 카메라와 프린터, 복사기 등 복합기가 디도스 공격에 동원되고 있다.

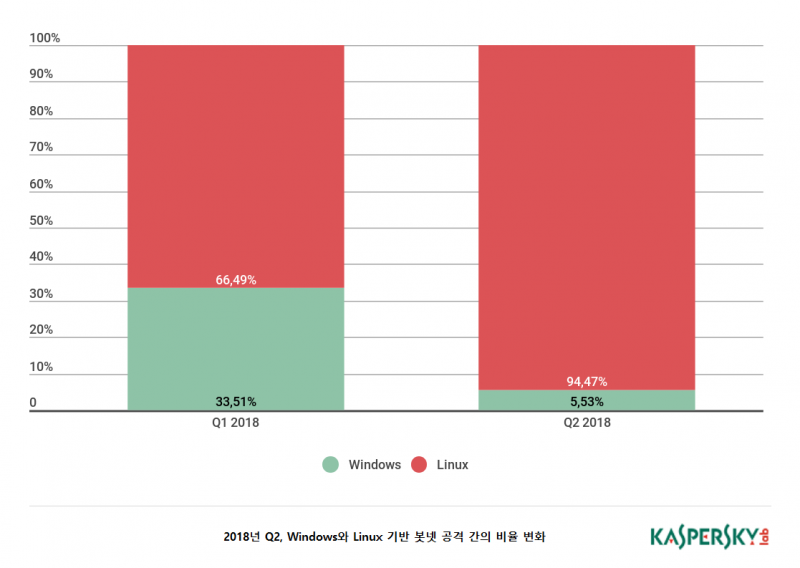

러시아 보안업체인 카스퍼스키랩이 최근 발표한 2분기 디도스 공격 보고서에 따르면, 이 기간 리눅스 봇을 이용한 공격이 전체 디도스 공격의 95%를 차지했다. 윈도 기반 디도스 봇넷 활동이 전분기 대비 7배 감소했고, 리눅스 봇넷 활동은 25% 증가했다.

러시아 보안업체인 카스퍼스키랩이 최근 발표한 2분기 디도스 공격 보고서에 따르면, 이 기간 리눅스 봇을 이용한 공격이 전체 디도스 공격의 95%를 차지했다. 윈도 기반 디도스 봇넷 활동이 전분기 대비 7배 감소했고, 리눅스 봇넷 활동은 25% 증가했다.

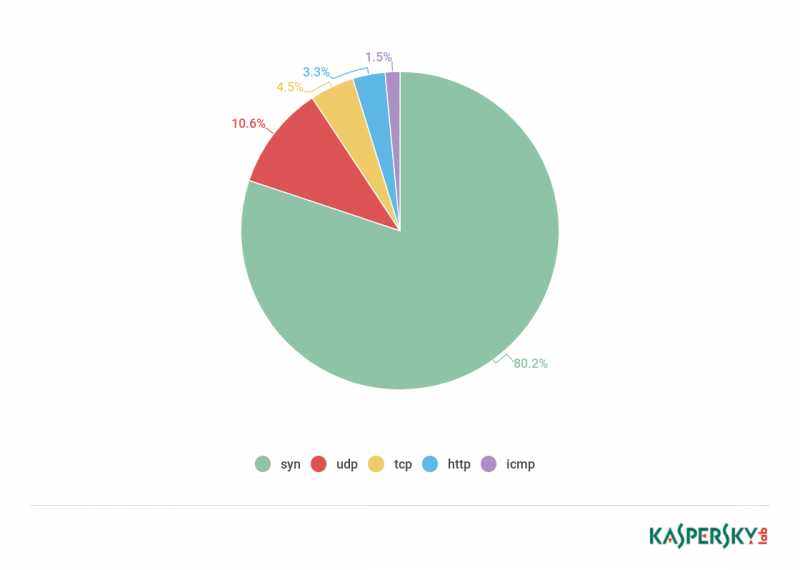

공격 유형은 신 플러드(SYN Flood) 공격 점유율이 전 분기 대비 57%에서 80.2%로 급증했다. UDP 공격은 10.6%의 비중을 차지했다. TCP(4.5%), HTTP(3.3%), ICMP(1.5%) 공격 비중은 매우 적었다.

사이버범죄자들은 과거의 취약점에서 새로운 증폭 공격 방법을 찾고 있다. 지난 4월, 2001년부터 알려져 있는 유니버설 플러그 앤 플레이 프로토콜의 취약점을 이용한 DDoS 공격이 발생했다. 1983년에 정의된 CHARGEN 프로토콜의 취약점을 이용하는 조직화된 공격도 카스퍼스키 디도스 프로텍션 팀에 의해 발견됐다. 상당히 오래된 서비스이고 프로토콜 범위도 제한적이기는 하나 인터넷에는 개방형 CHARGEN 서버를 다수 찾아볼 수 있다는 게 회사측 설명이다. 대부분 프린터와 복사기가 해당된다.

사이버범죄자들은 과거의 취약점에서 새로운 증폭 공격 방법을 찾고 있다. 지난 4월, 2001년부터 알려져 있는 유니버설 플러그 앤 플레이 프로토콜의 취약점을 이용한 DDoS 공격이 발생했다. 1983년에 정의된 CHARGEN 프로토콜의 취약점을 이용하는 조직화된 공격도 카스퍼스키 디도스 프로텍션 팀에 의해 발견됐다. 상당히 오래된 서비스이고 프로토콜 범위도 제한적이기는 하나 인터넷에는 개방형 CHARGEN 서버를 다수 찾아볼 수 있다는 게 회사측 설명이다. 대부분 프린터와 복사기가 해당된다.

일본에서는 5만대의 영상감시 카메라로 구성된 봇넷이 디도스 공격을 위해 생성된 사례도 발견됐다.

디도스 공격자들은 수익을 목적으로 암호화폐 사이트와 환전소를 공격 대상으로 삼고 있다. 해커들이 채굴 풀을 공격하고 그 혼란을 틈타 버지(Verge) 암호화폐 3500만 XVG를 가로챈 사건이 대표적 사례다.

게이밍 플랫폼도 특히 e스포츠 대회가 열리는 동안 지속적으로 범죄의 표적이 되고 있다. 대개 디도스 공격으로 시합을 방해하지 않는 대가로 돈을 갈취한다.

카스퍼스키랩에 따르면, 디도스 공격이 발생할 경우 게임 서버만 피해를 입는 것이 아니라 자체 플랫폼에서 연결한 게이머들도 피해를 입는다. 팀 내 주요 플레이어를 대상으로 조직화된 디도스 공격이 발생하면 해당 팀은 쉽게 시합에서 지고 대회에서 탈락한다.

사이버범죄자들은 이와 유사한 전략을 사용해 스트리밍 시장, 즉 비디오 게임 방송을 스트리밍하는 채널도 공격한다. 디도스 공격으로 특정 온라인 방송을 방해하면 스트리밍 업체가 금전적 손실을 입게 된다.

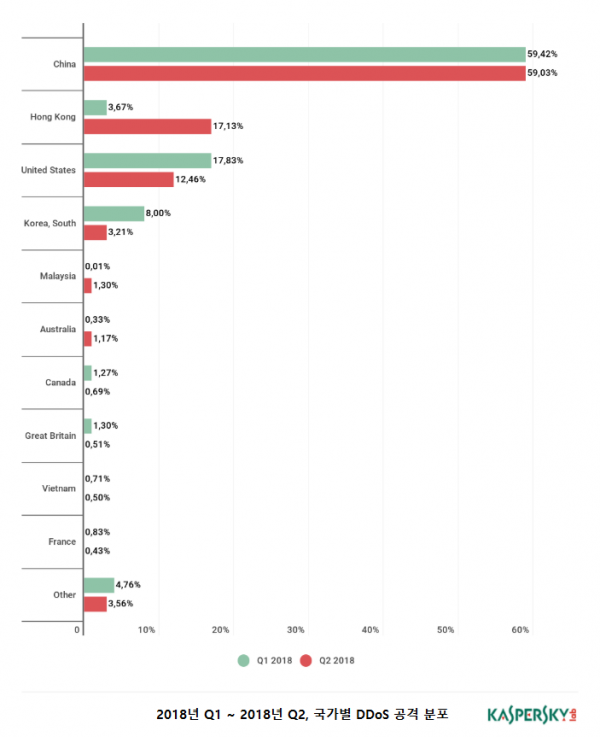

한편, 올해 2분기 동안 봇넷의 온라인 리소스 공격이 발생한 국가는 74개국에 달한다. 디도스 공격을 가장 많은 받은 국가는 중국, 홍콩, 미국 순으로 나타났다. 상위 3개 국가에 홍콩이 등장한 것은 처음이다. 한국은 4위를 기록했다.

홍콩에서 주요 공격 대상이 된 리소스는 호스팅 서비스와 클라우드 컴퓨팅 플랫폼이었다. 2분기 동안 활성 명령제어(C&C) 서버를 가장 많이 호스팅한 국가 10위권에 홍콩이 베트남을 밀어내고 이름을 올려 눈길을 끌었다. 1위는 미국으로, 2분기 동안 전체 활성 봇넷 C&C 서버 중 거의 절반(45%)에 달하는 서버를 호스팅했다.

홍콩에서 주요 공격 대상이 된 리소스는 호스팅 서비스와 클라우드 컴퓨팅 플랫폼이었다. 2분기 동안 활성 명령제어(C&C) 서버를 가장 많이 호스팅한 국가 10위권에 홍콩이 베트남을 밀어내고 이름을 올려 눈길을 끌었다. 1위는 미국으로, 2분기 동안 전체 활성 봇넷 C&C 서버 중 거의 절반(45%)에 달하는 서버를 호스팅했다.

이창훈 카스퍼스키랩코리아 지사장은 “디도스 공격 동기는 정치 또는 사회 문제 관련 시위, 개인적 복수, 경쟁 등 다양하지만 대부분의 목적은 돈”이라며 “자금 규모가 큰 기업과 서비스를 공격하는 경우가 많다”고 지적했다.

이어 이 지사장은 “디도스 공격을 전면에 내세우고 뒤에서 돈을 훔치거나 공격하지 않는 대가로 금전을 요구한다. 그 금액은 수십만달러, 심지어 수백만 달러에 이를 수도 있다”라면서 “디도스 공격을 방지할 수 있도록 보안 기능을 갖추는 것은 매우 현명한 투자”라고 말했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537