지능형 악성코드 분석 ‘샌드박스’의 진화…리눅스·맥·iOS, 가상·베어베탈 환경까지 지원

지능형지속위협(APT) 대응 분야 대표 솔루션으로 부각된 가상환경 악성코드 행위분석 솔루션, 이른바 ‘샌드박스’가 진화하고 있다.

탐지 회피 기법을 사용하는 위협까지 걸러낼 수 있도록 장치를 마련하고, PC와 서버, 모바일 운영체제(OS) 환경을 모두 지원하는 솔루션이 나왔다.

인섹시큐리티(대표 김종광)가 공급하는 조시큐리티의 악성코드 분석 자동화 솔루션인 ‘조샌드박스’는 가상머신(VM)과 실제 시스템, 베어메탈 시스템에서도 동작한다. 탐지를 피하기 위해 가상 시스템에서 작동하지 않는 지능형 악성코드까지 걸러내기 위해 가상 환경과 실제 물리 시스템을 연동해 통합 분석할 수 있도록 했다. 이를 기반으로 샌드박스 우회하는 악성코드를 탐지할 수 있다.

또한 주로 윈도우와 맥OS, 안드로이드 운영체제(OS)만 지원하던 것에서 리눅스, iOS까지 모든 플랫폼에서 실행 파일과 URL, 파일·문서 포맷 분석과 의심스러운 활동 모니터링, 브라우저 플러그인 분석 등의 기능을 통합 지원한다.

윈도·맥·iOS에 이어 최근 선보인 ‘조샌드박스 리눅스’는 사물인터넷(IoT) 기기를 타깃으로 하는 악성코드 정밀분석을 위해 출시된 제품이다.

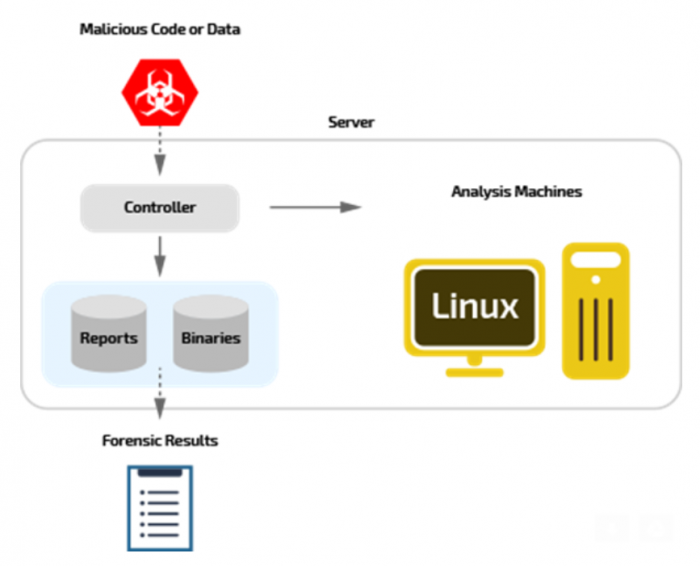

모듈식 아키텍처로, 리눅스를 기반으로 하는 하나 이상의 컨트롤러 시스템과 VM, 베어메탈 등 이와 연결된 여러 개의 리눅스 분석 영역으로 구성된다.

‘조샌드박스 리눅스’는 제어된 환경에서 완전히 자동화된 파일을 실행하고 의심스러운 작업에 대한 애플리케이션 및 운영 체제의 동작을 모니터링한다.

‘조샌드박스 리눅스’는 제어된 환경에서 완전히 자동화된 파일을 실행하고 의심스러운 작업에 대한 애플리케이션 및 운영 체제의 동작을 모니터링한다.

이 제품의 행동분석 엔진은 327개 이상의 행동 기반 시그니처를 사용해 악성 행위에 대한 지속성, 부팅 후 생존 여부, 확산성, APT, 코인 채굴, 랜섬웨어, 명령·제어(C&C)시스템 통신 등을 탐지하고 분류한다. 행동 기반 시그니처는 계속해서 늘어나고 있고, 커뮤니티를 통해 공유되고 있다.

지능형 악성코드 탐지를 위한 분류 도구인 ‘야라(YARA)’ 룰 사용도 지원한다. 조샌드박스 리눅스에서 모든 샘플, 다운로드한 파일, 리소스와 메모리 덤프를 야라로 전송할 수 있으며, 웹기반의 야라 룰 에디터를 제공한다. 야라 룰이 포함된 깃허브 리포지토리와 자동 동기화도 지원한다.

조시큐리티는 스위스에 본사를 둔 업체로, 악성코드 정밀, 심층 분석 기능으로 글로벌 보안 시장에서 인지도가 확대되고 있다. 국내에도 후발주자로 진출했지만 국가기관과 군특수기관, 발전소, 공기업 등에 공급돼 사용되고 있다.

김종광 인섹시큐리티 대표는 “조시큐리티의 ‘조샌드박스’는 전문가 수준으로 악성코드를 심도있게 분석하는 솔루션으로 글로벌 시장에서 인정받고 있다”라면서 “방대한 악성코드 행위패턴을 확보하고 있는데다 가상·실제머신, 베어메탈에서 통합 정밀 석을 수행하는 한편, 맥OS와 iOS, 안드로이드, 리눅스까지 모든 플랫폼을 지원하는 것이 차별점”이라고 강조했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537