돌아온 ‘록키’ 랜섬웨어…이메일 통해 국내 유포

한동안 뜸하던 ‘록키(Locky)’ 랜섬웨어가 새로운 변종 형태로 이메일을 통해 국내에 대량 유입되고 있다.

하우리(대표 김희천)은 24일 이같이 밝히면서 국내 이용자들의 각별한 주의를 당부했다.

새롭게 확인된 록키 랜섬웨어 변종은 악성 이메일을 통해 배포되고 있다. 수신인이 악성 메일을 의심 없이 열람하고 첨부파일을 실행하도록 유도하기 위해 ‘Payment’, ‘invoice’, ‘report’, ‘Dear (수신자 계정)’, ‘(수신자 계정)이 포함된 첨부파일’ 등을 메일 내용과 제목, 첨부파일에 사용하고 있다.

불특정 다수에게 발송된 악성 이메일은 수신인이 메일을 열람해 첨부된 자바스크립트(.js) 파일을 실행하면 록키 랜섬웨어에 감염되도록 돼 있다. 랜섬웨어가 실행되면 사진 파일, 그림 파일, 각종 오피스 문서 등은 확장자가 ‘.locky’로 변경되고 암호화돼 더 이상 파일을 사용할 수가 없게 된다.

이번 변종 록키 랜섬웨어는 기존의 록키 랜섬웨어와는 달리 감염 여부를 파악하는 로직이 포함돼 있지 않아 다수의 록키 랜섬웨어에 중복 감염될 수 있다. 또 실행 방법도 특정 인자 값을 통해서만 실행이 되기 때문에 해당 인자 값이 존재하지 않으면 실행되지 않고 에러 메시지를 출력해 마치 자기 자신이 악성코드가 아닌 것처럼 위장한다.

이번 변종 록키 랜섬웨어는 기존의 록키 랜섬웨어와는 달리 감염 여부를 파악하는 로직이 포함돼 있지 않아 다수의 록키 랜섬웨어에 중복 감염될 수 있다. 또 실행 방법도 특정 인자 값을 통해서만 실행이 되기 때문에 해당 인자 값이 존재하지 않으면 실행되지 않고 에러 메시지를 출력해 마치 자기 자신이 악성코드가 아닌 것처럼 위장한다.

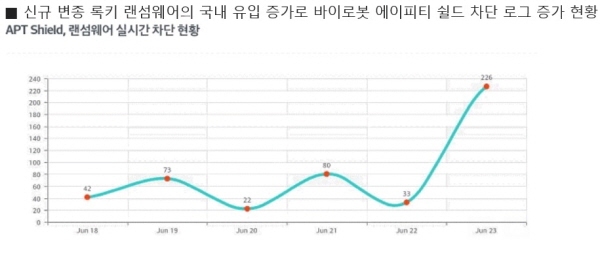

하우리 CERT실은 “23일부터 국내에 신규 변종 록키 랜섬웨어의 유입이 크게 증가하고 있다”며, “주말을 이용해 더욱 크게 확산될 수 있으니 사용자들의 이메일 첨부파일 열람에 대한 각별한 주의와 관심이 필요하다”고 밝혔다.

현재 하우리 ‘바이로봇’은 신규 변종 록키 랜섬웨어에를 ‘Trojan.Win32.Locky’ 진단명으로 탐지·치료한다. ‘바이로봇 에이피티 쉴드’를 통해서도 사전차단이 가능하다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

[무료 웨비나] 아이덴티티 보안 없는 보안 전략은 더 이상 안전할 수 없습니다

◎ 일시 : 2025년 7월 15일 (화) 14:00 ~ 15:30

◎ 장소 : https://bylineplus.com/archives/webinar/53537