국내 보안업체 코드서명 탑재한 악성코드, 최소 3주 전부터 활동

– 7월 9일 디지털서명된 유사 악성코드 추가 발견

국내 한 보안업체의 유효한 코드서명 인증서로 디지털서명된 악성코드가 발견돼 관계기관과 보안업계에 비상이 걸렸다. 해당업체와 한국인터넷진흥원(KISA)은 즉각 해당 인증서를 폐기하고 악성코드 유포 URL 접속을 차단하는 등의 긴급 조치를 실시했다.

현재는 이 업체의 코드서명 인증서가 악용된 원인과 경로, 시점 등을 파악하기 위해 KISA 전문가들이 현장조사와 분석을 진행하고 있는 상황이다.

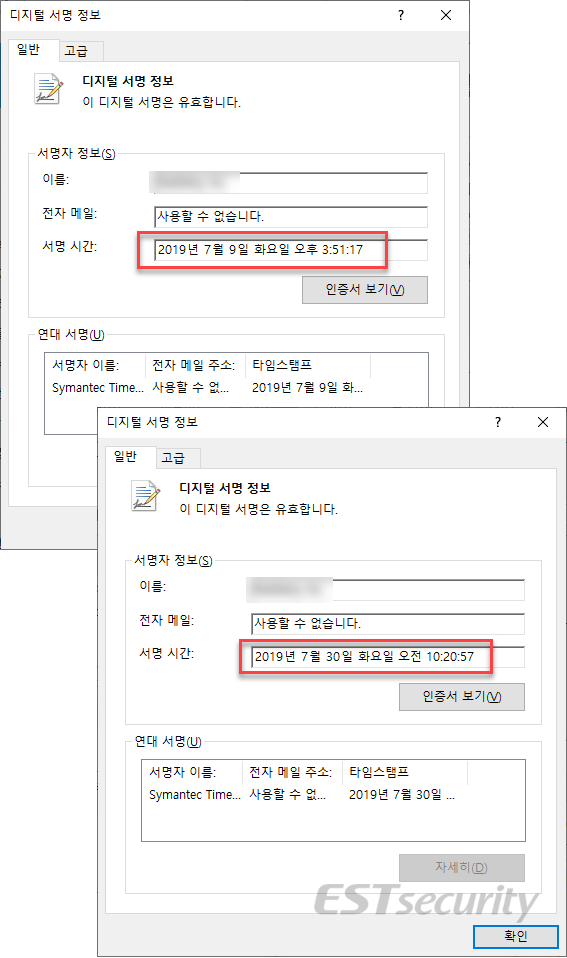

그런데 이 악성코드가 발견된 시점인 7월 30일보다 21일 앞선 지난 달 9일에 같은 디지털서명이 이뤄진 악성코드가 1일 추가로 발견됐다.

해당 악성코드가 URL을 통해 유포되고 있는 것을 최초 발견한 이스트시큐리티 시큐리티대응센터(ESRC)는 서명 시점이 앞서 발견된 악성코드보다 3주 앞선 7월 9일에 서명돼 있는 유사 악성코드를 추가로 발견했다.

악성코드에 유효한 디지털서명이 이뤄져 정상 파일로 위장한 경우 해당 업체 소프트웨어 제품의 코드서명 인증서가 유출됐거나 도용된 것으로 볼 수 있다. 만일 유출됐다면 그 시점이 당초 예상보다 훨씬 이전에 이뤄졌다는 것을 유추할 수 있는 상황이다.

악성코드에 유효한 디지털서명이 이뤄져 정상 파일로 위장한 경우 해당 업체 소프트웨어 제품의 코드서명 인증서가 유출됐거나 도용된 것으로 볼 수 있다. 만일 유출됐다면 그 시점이 당초 예상보다 훨씬 이전에 이뤄졌다는 것을 유추할 수 있는 상황이다.

코드서명 인증서가 탈취, 악용되면 사용자들은 정상 소프트웨어로 오해하고 의심없이 설치해 악성코드에 감염되는 피해가 발생할 수 있어 위험하다. 인증서 유출이 이뤄진 후 발견되는 시점 사이 간격이 길수록 위험성은 커진다. 공격자가 다양한 악의적인 활동을 할 시간을 충분히 가졌다는 의미가 되기 때문이다.

문종현 ESRC 이사는 “30일 해당 디지털서명을 악용한 악성코드를 발견한 뒤 변종을 추가로 발견했다. 그런데 이 변종은 최초에 발견한 것보다 이전에 만들어진 것”이라며 “7월 8일에 악성파일이 만들어지고 9일에 디지털서명된 것으로 파악했다. 이로 인해 최소 2~3주 동안의 잠복 기간이 있었던 것으로 확인된 상황”이라고 말했다.

문 이사는 “악성코드가 만들어진 초기 시점에 발견해 빠르게 대응한 것으로 볼 수 있었는데, 추가 악성코드가 발견됨에 따라 그동안(9일부터 30일 사이) 공격자가 어떠한 활동을 했는지 알 수 없기 때문에 위험성은 더욱 커졌다고 볼 수 있다”라면서 “해당 악성코드는 이전에 정부부처 등을 대상으로 이뤄졌던 지능형지속위협(APT) 공격과 연계된 것으로 분석돼 민감하게 보고 있다”고 덧붙였다.

ESRC는 해당 악성코드와 악성URL 정보 등을 분석해 알약 블로그에 게재했다. 이에 따르면, 이번 공격은 지난 2016년과 2017년에 걸쳐 국내 공공기관, 금융기관을 대상으로 APT 공격을 수행했던 조직이 사용한 커스텀 암호화 알고리즘을 그대로 사용하고 있는 것으로 확인됐다. 국내에서 발생한 다수의 APT 공격용 악성파일의 커스텀 암호화 로직과 유사성을 갖고 있어 특정 정부의 후원을 받는 해킹 조직이 배후에 있을 것으로 추정되는 상황이다.

현재까지 이번 공격 관련 피해는 발견되지 않았다. 이동근 KISA 침해사고분석단장은 “피해 신고가 들어온 것은 없다. 해당 악성코드 유포 위험성은 인증서가 어떻게 사용됐고 그 경로와 시점 등까지 면밀하게 분석이 이뤄진 뒤에 정확하게 판단할 수 있을 것”이라며 “이번 사례처럼 기업 대상 공급망 공격 시도가 최근 계속 이뤄지고 있기 때문에 주의해야 한다”고 말했다.

소프트웨어에 탑재되는 디지털서명(코드서명, Code Signing)은 정당한 제작자가 만들었고, 위변조되지 않은 무결성을 가진 프로그램이라는 것을 보장한다. 사용자는 해당 소프트웨어가 안전하고 신뢰할 수 있다는 것은 물론 정품임을 확인할 수 있다. 이 때문에 공격자들은 많이 사용되는 소프트웨어의 코드서명 인증서를 탈취해 활용하려는 시도를 하고 있다.

지난 2016년, 금융사 등에서 널리 사용하는 보안 소프트웨어, 보안 솔루션이 해킹에 의해 코드서명 인증서가 유출되는 사례가 발생해 이슈가 된 바 있다. 그 뒤에도 공공기관에서 많이 사용하는 그룹웨어 소프트웨어 제품의 코드서명이 악성코드 유포에 악용된 사고가 있었다.

작년에는 원격지원 소프트웨어 제품의 인증서가 외부로 유출된 것을 발견해 조치가 이뤄진 바 있다. 당시 공격자는 코드서명 인증서를 탈취해 업데이트 서버를 악성코드 경유지나 유포지로 악용하려는 의도가 있었던 것으로 파악됐다.

<관련기사> 보안SW 코드서명 인증서 유출 사고 경험담 : 시사점과 대응책은 무엇?

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network