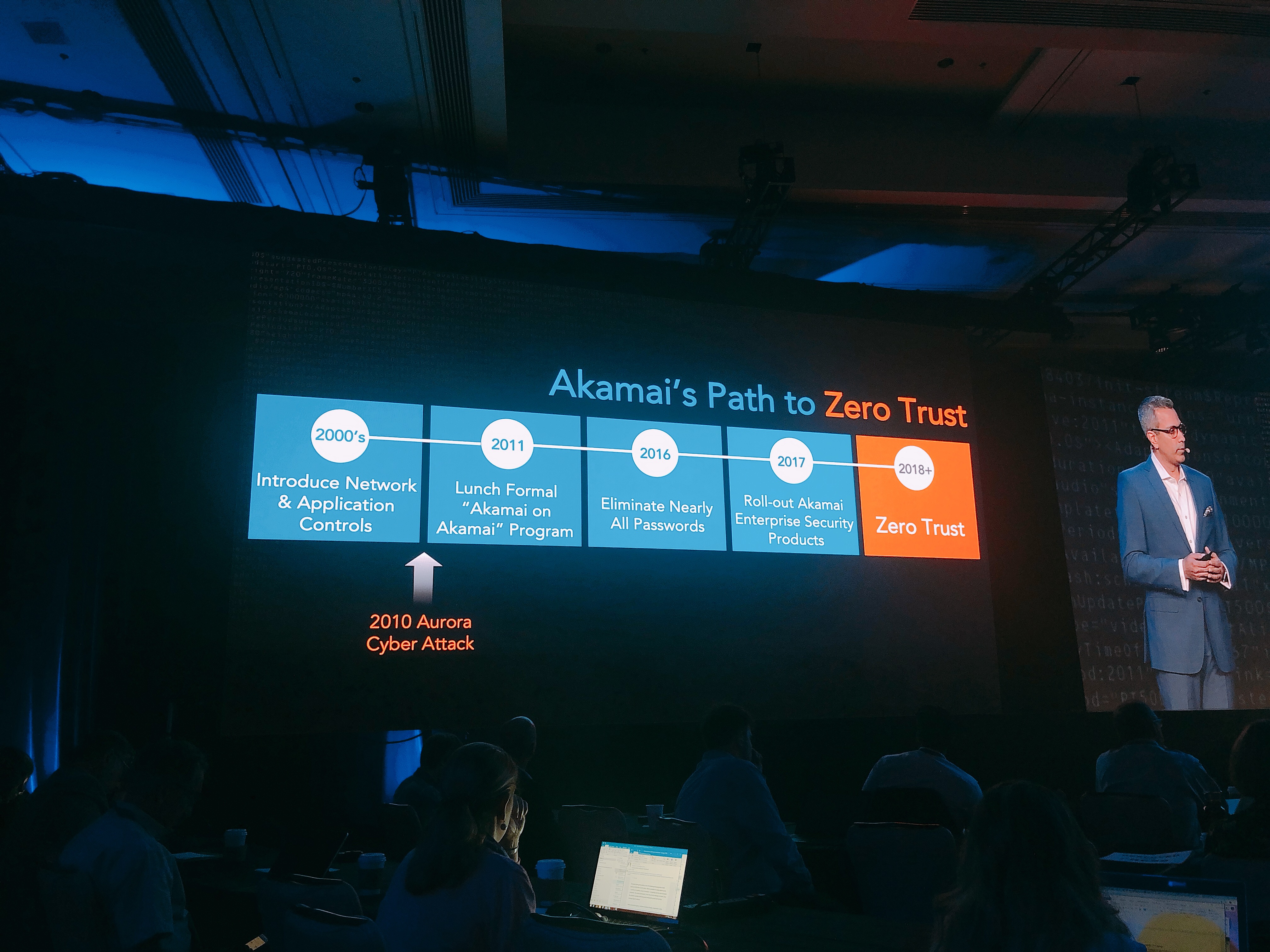

9년 간 추진해온 아카마이 ‘제로트러스트’ 이니셔티브

지난 2010년 아카마이는 사이버공격을 받았다. 국가 지원 해킹그룹에 의한 공격으로, ‘오로라 작전(Operation Aurora)’이라고 불리고 있다. 당시 구글을 비롯해 미국 내 수많은 기술기업들이 공격 대상이 됐다.

이 공격 이후 아카마이는 내부 보안체계를 다시 점검했다. 그래서 시작된 것이 ‘제로트러스트(Zero Trust)’ 이니셔티브다.

14일(현지시간) 미국 라스베이거스에서 개최된 아카마이 고객 행사인 ‘엣지 월드(Edge World) 2019’에서는 이 사이버공격 이후 지난 9년간 추진해온 아카마이의 제로트러스트 이니셔티브가 살짝 공개됐다.

앤디 엘리스(Andy Ellis) 아카마이 최고보안책임자(CSO)는 “9년 전 사이버침해를 겪은 후, 우리는 문제가 있다는 것을 알게 됐다. 다른 기업들처럼 우리도 방화벽이 있고, 그 뒤는 안전하다고 여긴 것”이라며 “9년간 제로트러스트 여정을 진행하면서 우리를 보호하고 직원들의 컴퓨터를 좀 더 신뢰할 수 있도록 만들었다. 그리고 이 경험을 바탕으로 고객을 위한 더 나은 솔루션을 제공할 수 있게 됐다”고 말했다.

앤디 엘리스(Andy Ellis) 아카마이 최고보안책임자(CSO)는 “9년 전 사이버침해를 겪은 후, 우리는 문제가 있다는 것을 알게 됐다. 다른 기업들처럼 우리도 방화벽이 있고, 그 뒤는 안전하다고 여긴 것”이라며 “9년간 제로트러스트 여정을 진행하면서 우리를 보호하고 직원들의 컴퓨터를 좀 더 신뢰할 수 있도록 만들었다. 그리고 이 경험을 바탕으로 고객을 위한 더 나은 솔루션을 제공할 수 있게 됐다”고 말했다.

제로트러스트 보안 모델은 최근 기업 네트워크 경계가 사라지면서 새롭게 부각된 보안 접근방식이다. 기업 외부에 경계를 쳐놓고 그 내부는 신뢰할 수 있다고 여기는 전통적인 경계 보안 방식의 한계를 직시해 ‘내부는 없다(No Inside)’는 가정 아래 모든 내부 사용자와 기기를 무조건 신뢰하지 말자는 의미를 담고 있다. 조직의 네트워크 자원에 액세스하는 모든 사용자가 적합한지 인증하고 검증해야 한다는 얘기다.

뒤이어 연사로 나온 아카마이 최고정보관리책임자(CIO)인 마니 순다람(Mani Sundaram) 수석 부사장은 “제로트러스트는 온라인 보안의 현재와 미래가 될 것”이라며 “제로트러스트는 회사 전체의 핵심 이니셔티브”라고 밝혔다.

그에 따르면, 전통적인 경계 보안은 더 이상 적합하지 않다. 애플리케이션과 데이터는 어디든 존재하고 있다. 내부 사용자들도 마찬가지다. 언제 어디서나 기업 애플리케이션에 접근을 요청할 수 있다. 이전까지는 사용자가 인증을 거쳐 내부 네트워크에 액세스하면 모든 애플리케이션과 데이터에 접근할 수 있는 권한이 제공되는 방식이었다. 제로트러스트 이니셔티브를 추진하면서 아카마이는 애플리케이션 액세스를 네트워크 액세스와 분리했다. 인증이 이뤄진 사용자와 기기에 사용 권한이 있는 애플리케이션과 데이터에만 액세스할 수 있다.

그에 따르면, 전통적인 경계 보안은 더 이상 적합하지 않다. 애플리케이션과 데이터는 어디든 존재하고 있다. 내부 사용자들도 마찬가지다. 언제 어디서나 기업 애플리케이션에 접근을 요청할 수 있다. 이전까지는 사용자가 인증을 거쳐 내부 네트워크에 액세스하면 모든 애플리케이션과 데이터에 접근할 수 있는 권한이 제공되는 방식이었다. 제로트러스트 이니셔티브를 추진하면서 아카마이는 애플리케이션 액세스를 네트워크 액세스와 분리했다. 인증이 이뤄진 사용자와 기기에 사용 권한이 있는 애플리케이션과 데이터에만 액세스할 수 있다.

순다람 수석 부사장은 “전통적인 네트워크는 내부 사용자 신뢰에 의존해 인증만 거치면 거의 모든 것에 접속할 수 있었다”라며 “더 이상 사용자 위치를 기반으로 신뢰를 부여해 액세스할 수 있도록 제공하지 않는다”고 설명했다.

아카마이의 제로트러스트 비전으로는 “기업 애플리케이션 액세스를 통제하고 표적 공격으로부터 사용자를 보호하는 것”이라고 했다.

제로트러스트 아키텍처를 적용하면서 아카마이는 패스워드 사용을 없애고 가상사설망(VPN)도 제거하고 있다. 모든 애플리케이션은 서비스형소프트웨어(SaaS)처럼 액세스가 이뤄진다.

제로트러스트 구현을 위해 아카마이는 ▲웹 애플리케이션 방화벽 ▲시큐어 애플리케이션 액세스 ▲악성코드 방지 ▲애플리케이션 가속 기술을 사용한다.

순다람 수석 부사장은 “제로트러스트는 애플리케이션에만 해당되는 것은 아니다. 기본적으로 신뢰가 부여된 액세스만 이뤄지기 때문에 사용자를 악성코드 위협으로부터 보호할 수 있다. 애플리케이션 성능 향상으로 사용자 경험도 높인다”고 설명했다.

아카마이는 이같은 경험을 바탕으로 기업이 제로트러스트 아키텍처를 구현할 수 있도록 지원하는 보안 솔루션인 ‘엔터프라이즈 디펜더(Enterprise Defender)’를 선보였다. 대규모 분산 지능형 엣지 플랫폼 기반으로 적응형 애플리케이션 액세스와 보안, 가속과 악성코드 방지 기능을 제공한다.

순다람 수석 부사장은 “레거시 시스템을 제로트러스트로 바꾸는 것은 매우 어렵다. 아카마이의 ‘엔터프라이즈 애플리케이션 액세스(EAA)’ 등과 같은 기술은 이를 가능케 한다”고 덧붙였다.

글. 바이라인네트워크

<라스베이거스=이유지 기자>yjlee@byline.network