랜섬웨어 또다시 전세계 강타…변종 ‘페트야’, ‘워너크라이’보다 더 강력

랜섬웨어가 또다시 전세계를 강타하고 있다. 27일부터 ‘페트야(Petya)’라는 이름의 랜섬웨어가 유럽 기업들을 중심으로 유포되기 시작해 전세계로 확산되고 있다.

전세계적으로 대규모 감염사태를 초래한 ‘워너크라이’처럼 이 랜섬웨어도 마이크로소프트 윈도 운영체제(OS)의 SMB(Server Message Block) 취약점(MS17-010)을 이용, 이터널블루 익스플로잇을 사용해 스스로 전파하는 것으로 분석됐다.

워너크라이와 유사하지만 파일 암호화뿐 아니라 PC 부팅까지 불가능하게 만들어 감염될 경우 더 큰 피해가 우려된다.

현재 해외에서 많은 감염사례가 보고되고 있어 국내에서도 주의가 필요하다.

시만텍, 안랩, 이스트시큐리티, 포티넷 등 보안업체들은 이 랜섬웨어를 지난해 발견된 ‘페트야’ 변종으로 분석하고 있다. 카스퍼스키랩은 이번 랜섬웨어가 ‘페트야’와 비슷한 문자열을 가지고 있지만 완전히 다른 기능을 가지고 있다는 이유를 들어 “‘페트야’ 랜섬웨어 변종이 아니라 이전에는 보고되지 않은 새로운 유형”이라는 분석을 내놓기도 했다.

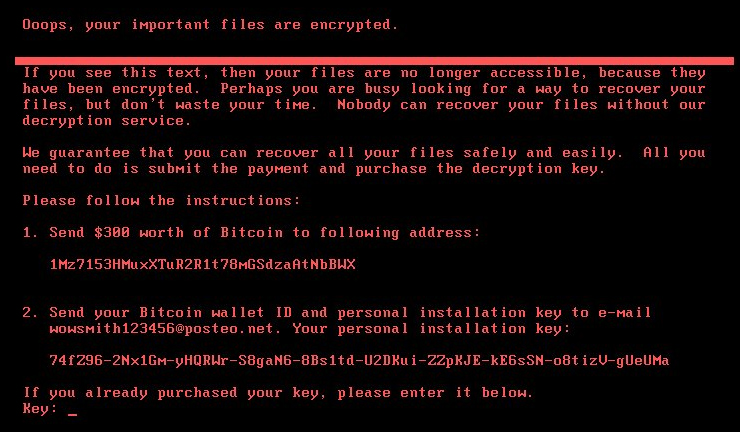

지난해 처음 발견된 ‘페트야’는 파일을 암호화하는 것 외에도 마스터부트레코드(MBR)를 덮어씌우고 암호화해 OS 구동이 불가능하도록 만든다. 감염되면 사용자 부팅 시도시 정상 윈도 로고 대신 랜섬웨어 감염사실을 알리며 결제를 유도한다.

지난해 처음 발견된 ‘페트야’는 파일을 암호화하는 것 외에도 마스터부트레코드(MBR)를 덮어씌우고 암호화해 OS 구동이 불가능하도록 만든다. 감염되면 사용자 부팅 시도시 정상 윈도 로고 대신 랜섬웨어 감염사실을 알리며 결제를 유도한다.

이번에 발견된 공격에서는 파일 복구를 위해 300달러 상당의 몸값을 비트코인으로 요구하는 사례가 확인됐다.

파이어아이는 이번 공격에서 사용된 최초의 감염 경로가 우크라이나에서 세무 회계목적으로 사용되는 메독(MeDoc) 소프트웨어라고 지목했다. 우크라이나의 많은 기업들이 사용하고 있는 소프트웨어 패키지인 메독 제품군 업데이트를 악용해 공격한 것으로 보고 있다.

파이어아이는 “메독 업데이트 발표된 시간과 이번 랜섬웨어 공격이 최초로 보고된 시간이 일치했다”라면서 “현재 메독의 회사 홈페이지에는 ‘자사 서버가 바이러스 공격을 받고 있으며, 불편을 드려 죄송하다’는 내용의 메시지가 표시돼 있다”고 설명했다.

카스퍼스키랩은 28일 2000명의 사용자가 공격을 받은 것으로 확인됐다고 밝혔다. 러시아와 우크라이나 기업들이 가장 많이 공격을 받았다. 폴란드와 이탈리아, 영국, 독일, 프랑스, 미국 등의 여러 국가에서도 발견됐다.

파이어아이는 이번 랜섬웨어를 호주, 미국, 폴란드, 네덜란드, 노르웨이, 러시아, 우크라이나, 인도, 덴마크, 스페인을 포함한 총 10개 국가에서 탐지했다고 밝혔다.

포티넷은 “에너지, 은행, 운송 시스템과 같은 중요 인프라를 포함한 산업 조직에 광범위한 피해를 주고 있다”라면서 “이번 공격은 ‘랜섬 웜’으로 불리는 다중벡터 랜섬웨어 공격의 새로운 변종으로, 오래된 시스템과 핵심 인프라가 특히 취약하다”고 경고했다.

랜섬웨어 감염 피해를 방지하기 위해서는 윈도 OS를 최신 업데이트로 유지해야 한다. 안티바이러스(백신) 사용도 필수다.

포티넷은 “기업과 개인 사용자들은 즉각적으로 대비 조치를 취해야 한다”라면서 “중요시스템 파일을 백업하고 백업 데이터는 오프라인 상태로 유지해야 한다. OS 디스크 및 설정에 대한 ‘최고 수준의 보안(gold standard)’을 확인하고 최신버전의 패치를 설치해야 한다”고 강조했다.

이밖에도 “기업에서는 악성코드 확산과 백업 데이터 암호화를 제한하기 위해 네트워크 망 분리(Segment)을 실행하는 것이 좋다”라며 “원격 데스크톱 프로토콜(Remote Desktop Protocol)이 비활성화돼 있는지 확인해야 한다. RDP를 사용할 경우 적절히 사용자 인증이 되는지도 확인한다. 그렇지 않은 경우 이 프로토콜이 네트워크를 통해서 전파하지 못하도록 기능을 제한해야 한다”고 권고했다.

![[안랩] Petya 감염 화면](https://byline.network/wp-content/uploads/2016/04/안랩-Petya-감염-화면.jpg)

윤광택 시만텍코리아 최고기술책임자(CTO)는 “‘페트야’ 랜섬웨어는 미국국가안보국(NSA) 해킹에 의해 유출된 SMB 취약점을 이용해 대량으로 확산된 워너크라이 랜섬웨어의 웜 전파 방식을 차용한 사례로, 앞으로 이를 모방한 유사 사이버범죄가 등장할 것으로 예상된다”며, “국내 기업들도 피해를 입지 않도록 소프트웨어를 업데이트하고, 최신 보안패치를 적용해야 한다”고 지적했다.

워너크라이 랜섬웨어 사태를 거치면서 최근 각국 정부 관련기관과 보안업체들은 SMB 취약점 업데이트를 지속적으로 권고해 왔다.

전수홍 파이어아이코리아 지사장은 “이번 페트야 사태는 사이버 공격을 방어하기 위해서는 선제적인 대응이 필요하다는 것을 잘 보여준다”며 “강력한 백업 전략, 적절한 네트워크 세분화와 망 분리(air gapping)와 보안 조치는 랜섬웨어로부터 조직을 방어하고, 신속하게 피해를 복구하는데 도움을 줄 수 있다”고 강조했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network