스팸 메일로 유포되는 ‘재프’ 랜섬웨어 ‘주의’

보안전문기업인 하우리(대표 김희천)는 스팸 메일을 ‘재프(jaff) 랜섬웨어’가 무작위로 유포되고 있어 PC 이용자들의 주의가 요구된다고 8일 밝혔다.

이번에 발견된 재프 랜섬웨어는 네커스(Necurs) 봇넷을 이용해 급속도로 확산 중이다. 네커스 봇넷은 금융정보 탈취 악성코드인 드리덱스(Dridex)와 록키(Locky) 랜섬웨어 유포에 활용된 스팸 봇넷이다.

공격자는 이러한 스팸 봇넷을 활용해 재프 랜섬웨어를 이메일을 통해 불특정 다수에게 무작위로 유포하고 있다.

피해자가 스팸 메일에 첨부된 PDF 문서파일을 실행할 경우 문서 내부의 또 다른 워드 문서 파일이 열람되며, 사용자가 매크로를 활성화하도록 유도한다.

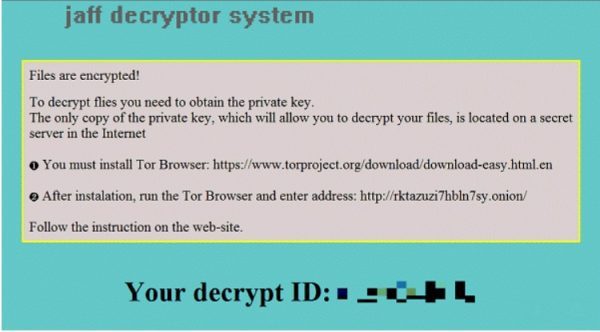

매크로가 실행되면 명령제어(C&C) 서버에 연결해 암호화 키를 받아오게 된다. 이후 특정 확장자를 가진 파일들을 찾아 암호화한 후 파일에 ‘.jaff’ 확장자를 추가한다.

재프 랜섬웨어에 감염될 경우 사용자 PC에 존재하는 422개의 확장자를 포함하는 파일들을 대상으로 암호화를 수행하며 ReadMe.html, ReadMe.txt, ReadMe.bmp를 생성하고 사용자가 몸값 비용을 내도록 유도한다.

재프 랜섬웨어의 몸값은 2비트코인이며 한화로 약 650만원이다.

보안연구팀 김동준 연구원은 “네커스 봇넷으로 유포 중이던 ‘록키 랜섬웨어’가 ‘재프 랜섬웨어’로 세대 교체한 것으로 보인다”라며, “출처가 불분명한 이메일은 열람을 주의하도록 하고 첨부파일 실행 전에 충분히 검사하는 습관이 필요하다” 라고 밝혔다.

현재 하우리는 보안 제품인 ‘바이로봇’에서 재프 랜섬웨어를 ‘Trojan.Win32.Jaff’의 진단명으로 탐지·치료할 수 있다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network