“북한 해킹조직 ‘김수키’가 김정은 정권 지원…암호화폐도 훔쳐”

‘김수키(Kimsuky)’라는 이름으로 유명한 북한 해킹그룹이 이메일로 핵 관련 첩보를 수집하거나 해킹으로 암호화폐를 훔치는 등 사이버 공격으로 만든 자산을 김정은 정권을 지원하는 데 활용한다는 분석이 나왔다.

맨디언트는 4일 미디어브리핑을 열고 북한의 공격그룹 ‘APT43’을 분석한 보고서를 발표했다. APT43은 최근 미국의 소리(VOA) 기자로 위장해 관련 전문가에 이메일을 보내 핵 안보 정책과 무기 확산에 대해 문의하는 등 거짓된 경로로 접근해 정보 수집을 지도했다. 또 뉴욕타임스(NYT) 채용 담당자인 것처럼 속여 이메일을 발송하는 등 국가 핵심 전략을 빼내거나 개인 정보를 모으는 등 다양한 형태로 해킹 시도를 해왔다.

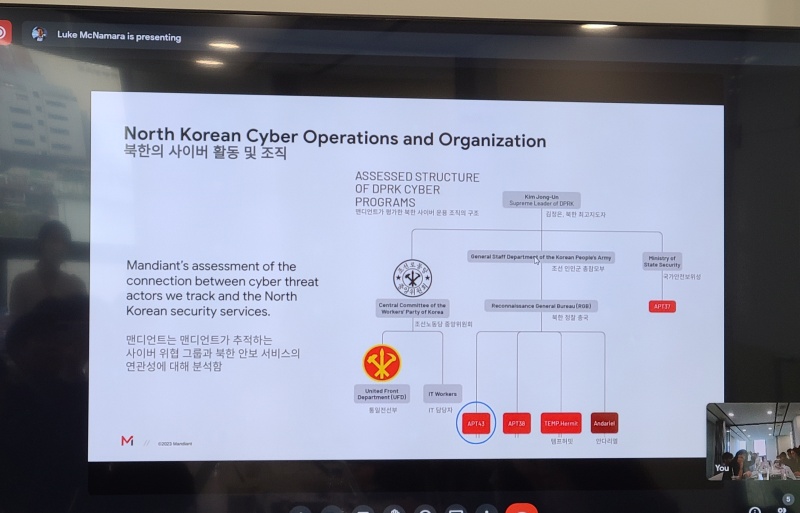

이날 브리핑은 APT43의 공격 방식을 분석한 보고서를 발표하는 자리다. 맨디언트는 여러 위협 행위를 지속해서 관찰하고, 특정 위협 주체로 특정한다. APT43은 맨디언트가 43번째로 확인한 해킹 조직이란 의미다.

루크 맥나마라(Luke McNamara) 맨디언트 수석 애널리스트는 “APT 43은 북한의 정찰총국 산하 해킹조직으로, 바로 김수키라는 이름으로 익숙한 그룹”이라며 “주로 핵 관련 첩보 수집과 코로나19 백신 관련 정보를 모으기 위해 미국과 한국 인사들을 노린다”고 말했다.

보고서에 따르면, APT34은 미국과 한국을 비롯해 유럽과 일본을 대상으로 정책 전문가, 기자, 싱크탱크 등 정보 접근성이 높은 이들을 노린다. 발신자 신분을 속인 이메일을 핵 전문지식을 갖춘 교수에게 보내고 관련 의견을 묻거나 정보를 캐내는 식이다.

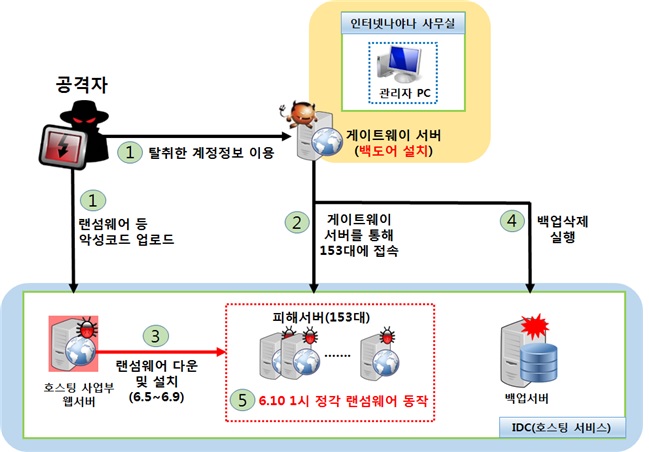

이들은 첨부된 파일을 클릭하면 개인정보가 빠져나가는 ‘스피어 피싱(Spear Phishing)’을 쓰기도 했다. 유명한 웹사이트와 비슷한 이름을 가진 도메인 접속을 유도해, 여기서 훔친 계정으로 다른 사이트에 로그인을 시도하는 ‘크리덴셜 스터핑(Credential Stuffing)’도 주된 해킹 방식이었다.

또한 외교나 국방 부문에 몸담은 사람으로 위장하고 도난당한 개인 식별 정보(PII)를 활용해 계정을 만들고 도메인을 등록하거나, 운영 도구 또는 인프라 구매를 위해 위장 신분을 만들기도 했다.

암호화폐를 훔치는 데도 APT43이 관여한다. 해킹을 통해 피해자의 지갑에서 암호화폐를 훔친 뒤 이를 사용해 암호해시(Hash)를 빌리거나 클라우드 마이닝 서비스에서 해시 파워(Hash Power)를 사는 형태로 추적을 피했다.

예컨대 훔친 암호화폐로 클라우드 마이닝 서비스 대금을 지급하고, 이를 통해 또 다른 곳에서 채굴한 암호화폐를 받는 식이다. 이 때는 훔친 것과 새로 받은 암호화폐의 지갑이 서로 달라지기 때문에 추적이 어렵다는 설명이다.

맥나마라 수석은 “북한은 돈세탁에 굉장히 오래된 역사를 지닌 국가”라며 “특히 암호화폐 관련 해킹에 대한 북한의 이해도가 굉장히 높다”고 설명했다.

그는 또 “암호화폐를 현금화하는 데 다른 국가의 조력을 받고 있다고 생각한다”고 덧붙였다. 중국 등지에서 이들의 돈세탁을 도와주는 조직이 있을 거라는 게 맨디언트의 분석이다. 또 러시아 해킹 조직을 통해 서비스형랜섬웨어를 구매, 이를 또 다른 해킹에 쓸 가능성도 있다고 분석했다.

단 이메일 발송이나 멀웨어 제작 등 각각의 역할이 나뉘었을 거라고 추측할 뿐, APT43의 규모나 자세한 조직 구성은 불분명하다는 게 맥마나라 수석의 말이다. 그는 “정찰총국 산하에는 APT43 외에도 APT38(라자루스), 템프허밋, 안다리엘 등의 조직이 있고, 이들이 서로 해킹 기술을 공유하는 것으로 파악한다”고 말했다.

맥나마라 수석은 “수신한 이메일에 악성코드나 링크가 없더라도 반드시 발신자를 이중으로 확인해야 한다”고 조언했다.

글. 바이라인네트워크

<이진호 기자>jhlee26@byline.network