사이버침해 탐지까지 평균 ‘99일’ 소요…금융 타깃 공격 고도화

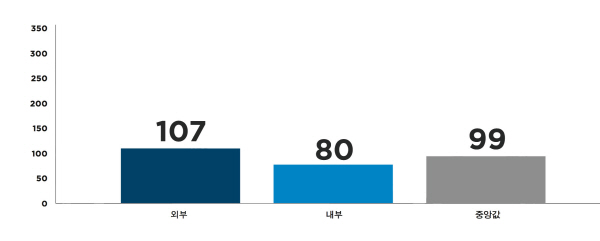

지난해 사이버공격으로 인한 피해를 입은 기업들이 침해사실을 인지하기까지 걸리는 시간이 평균 99일로 나타났다.

매년 꾸준히 감소하고 있는 추세이지만 여전히 석 달 넘게 공격자들이 기업 내부망에서 활개를 치고 있어도 모르고 있는 상황이다.

파이어아이가 18일 발표한 ‘2017 M-트렌드 보고서’에 따르면, 사이버침해 탐지 시간은 2015년 평균 146일에서 2016년 평균 99일로 감소했다.

처음 조사를 시작했던 2012년 평균 416일에 비하면 크게 줄어든 수치다.

이는 침해사실을 발견하기 전까지 공격자들이 공격 대상기업 네트워크에 머문 평균 시간이다.

침해 탐지까지 걸리는 시간은 유럽·중동·아프리카(EMEA), 아시아·태평양(APAC)지역에서 공격자들의 평균 네트워크 체류시간이 두드러지게 감소했다.

침해 탐지까지 걸리는 시간은 유럽·중동·아프리카(EMEA), 아시아·태평양(APAC)지역에서 공격자들의 평균 네트워크 체류시간이 두드러지게 감소했다.

많은 조직들이 보안 준비태세를 이해하기 위한 조사나 대응 준비도 평가같은 더 발전된 테스트 방식을 도입하고, 공격 성격 변화가 상당한 영향을 미쳤다고 파이어아이는 분석했다.

이런 상황이지만 금융기관을 대상으로 한 공격은 더욱 증가했고 또 고도화됐다.

2016년에는 다양한 종류의 악성코드를 이용한 금융자동화기기(ATM) 공격과 ATM 네트워크 대상 공격이 눈에 띄게 증가했다.

파이어아이는 “국가 지원을 받는 공격 그룹은 지속적으로 고도화된 기법을 사용하고 있다”라며 “일부 금융기관을 타깃으로 한 공격 그룹 역시 진화를 거듭해 탐지는 물론 조사, 대응이나 해결을 어렵게 만들고 있다”고 지적했다.

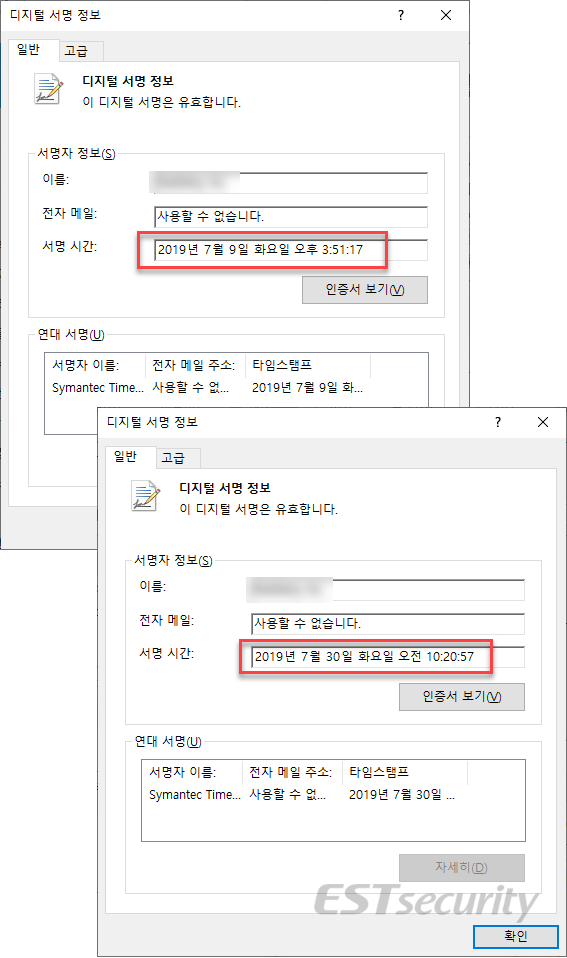

금융기관을 대상으로 한 사이버 공격그룹들은 각각의 침해된 시스템에 대해 저마다 독특한 설정을 보유한 커스텀 백도어를 사용하기 시작했다.

명령·제어(C&C) 인프라 회복력을 더욱 강화했고, 개선된 카운터 포렌식 기법을 사용하기 시작했다.

특히 스위프트(SWIFT)로 엮인 은행 네트워크가 위험하다.

한편, 공격자가 피해자에게 직접 전화를 걸어 피싱 문서의 매크로 기능을 켜도록 유도하거나 기업 이메일 보안 기능을 우회하기 위해 개인 이메일 주소를 알아내는 것도 지난해 나타난 주목할만한 트렌드였다.

피싱 이메일만으로 공격 대상 환경에 접근하는 것이 어려운 경우, 공격자는 직접 대화를 하는 방법까지 동원해 보안을 피해 나갈 방법을 찾으려고 노력하는 등 공격자들은 권한을 확대하고 지속성을 유지하는 면에서도 더욱 고도화된 모습을 나타냈다.

전수홍 파이어아이 지사장은 “사이버공격은 공격성과 양 측면에서 가속화된 양상을 보여줬지만 여전히 방어 역량 진화와 대응은 느리다. 한국도 예외가 아니다”라며 “방어적인 탐지와 대응 기능을 강화하는 것에 더해 위협 인텔리전스는 진정한 의미의 선제적인 보안과 위협 헌팅 기능을 가능케 하는 중요한 요소”라고 강조했다.

글. 바이라인네트워크

<이유지 기자>yjlee@byline.network

좋은 글 잘 보고 갑니다.