지능형 사이버공격과 ‘킬체인’ 전략

“뚫리지 않는 방패는 없다.”, “APT 공격은 막을 수 없다.”

사이버공격이 지능화되면서 보안 투자에 대한 회의적인 인식이 나타났습니다. 조직화된 공격자들이 충분한 시간과 자원을 갖고 맘먹고 표적공격을 가하는 상황에서는 아무리 훌륭한 보안시스템을 갖추고 있더라도 방어해낼 재간이 없다는 것입니다.

공격자들은 자기들의 목표가 달성될 때까지 오랜 기간 매우 정교한 수법을 이용해 은밀하게 공격을 벌이고 있습니다. 이것이 바로 지능형지속위협(Advanced Persistent Threat), 즉 APT 공격입니다. 요즘 이슈화되고 있는 랜섬웨어도 APT 공격 형태를 띠고 있지요. 이제 APT는 지능화된 사이버위협을 통칭하는 용어가 됐습니다.

공격자들이 조직화되고 고도화되면서 수비수들도 방어 전략을 처음부터 다시 고민하기 시작했습니다. 방어 중심, 사전 예방을 목표로 한 전통적인 보안 전략은 한계에 봉착했다는 지적이 나왔습니다.

이제는 ‘예방’이나 ‘방어’ 그 자체에 집중하지 말고 ‘공격자’의 시각에서 ‘위협’을 중심에 놓고 대응 전략을 수립하자는 목소리가 높아졌습니다.

공격자들이 내부로 들어오는 것을 막을 수 없다는 것도 인정하자, 그 대신에 보다 빠르게 그들의 활동을 탐지해 실제 피해를 최소화 할 수 있도록 대응책을 수립하는 것이 현실적이라는 중론이 모아졌습니다.

공격자들은 여러 단계에 걸쳐 공격을 수행합니다. 이를 ‘공격체인(Attack Chain)’이라고 부릅니다.

먼저 공격 대상 인프라에 침투해 거점을 확보하고 오랫동안 정찰을 수행합니다. 공격 목표를 달성하기 위해 정보를 수집하고 권한을 획득합니다. 공격용 악성코드를 만들어 설치하기도 하고 원격에서 명령도 내립니다. 정보 유출이나 시스템 파괴와 같은 임무를 완수하면 공격자는 증거와 흔적을 모두 없애고 사라집니다. 이후 재공격을 위한 교두보를 만들어 놓기도 합니다.

이와 같은 공격 진행 과정은 내부 침입 후 ‘정찰(reconnaissance)-무기화(weaponization)-전달(delivery)-취약점 공격(exploitation)-설치(installation)-명령·제어(command and control, C&C)-행동(action) 및 탈출(exfiltration)’ 과정으로 설명할 수 있습니다.

이 모든 과정이 공격이 진행되는 과정이겠지만 실제 ‘공격 전(before)’, ‘공격 중(During)’, ‘공격 후(After)’의 단계로 나눠볼 수 있습니다.

공격 과정은 ‘초기 침투-거점 확보-권한 확대-내부 정찰-목적 달성’의 단계로 요약되기도 합니다.

만일 실제 타격(공격)이 이뤄지기 전에 공격자를 빠르게 발견할 수 있다면 어떨까요? 그래서 이와 같은 공격체인을 끊어낼 수 있다면? 아마도 내부망이 뚫려 공격자가 침입해오는 것을 미리 막지는 못했더라도 큰 피해를 입지는 않을 것입니다.

이것이 바로 ‘사이버킬체인(cyber kill chain)’ 전략입니다. 사이버킬체인은 몇 년 전부터 지능형 사이버공격에 대응하는 효과적인 방안으로 부상했습니다.

이 용어는 군수업체인 록히드마틴이 가장 먼저 사용했다고 알려져 있습니다. ‘공격이 최선의 방어’라는 뜻을 지닌 선제공격형 방어전략 ‘킬체인(타격순환체계)’이라는 군사용어를 사이버위협, 그 중에서도 APT 공격 방어 모델로 응용한 것입니다.

시간이 지나면서 사이버킬체인 전략도 한계점이 있다는 지적이 일부 제기되고 있습니다만, 아직까지도 지능형 위협 대응 전략을 수립하는데 참고하기 위해서는 이만한 모델이 없다고 생각됩니다.

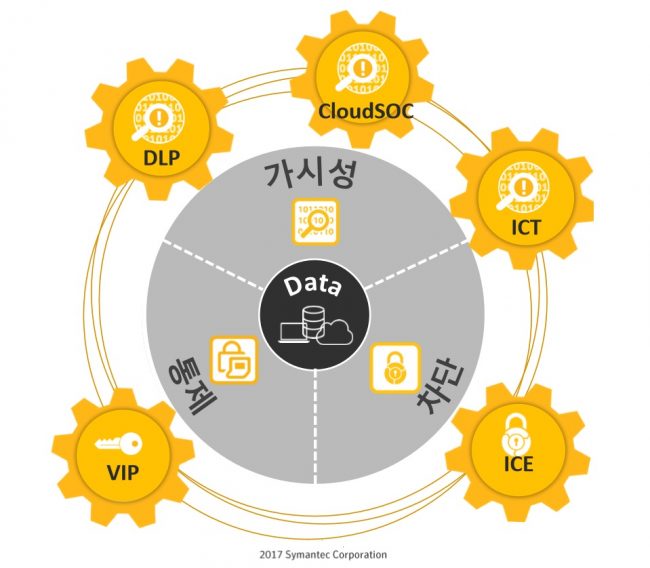

많은 글로벌 보안업체들도 공격체인 전체(end to end)를 포괄하는 위협 중심의 사이버킬체인 방어 인프라를 구축할 수 있도록 다양한 솔루션을 제시하고 있습니다.

현재 기업의 IT 인프라와 보안 환경을 감안해 지능형 위협을 빠르게 탐지해 지속적으로 대응할 수 있는 ‘나만의 킬체인’ 모델을 구현해 운영하는 것이 중요할 것입니다.

글. 바이라인네트워크

이유지 기자 <yjlee@byline.network>

* 이 글은 시스코코리아 블로그에 게재되었습니다 (http://www.ciscokrblog.com/1153)

![[IT 일타] 범죄 예방하려고 내 얼굴이 어딘가에 저장된다면?](https://byline.network/wp-content/uploads/2023/07/ilta-325x216.jpg)